"Dork"ların Pasif Bilgi Keşfindeki Önemi

Dork'lar, açık kaynak istihbaratı toplamak ve potansiyel güvenlik açıklarını belirlemek için kullanılan, net sonuç elde etme maksatlı gerçekleştirilen sorgulardır. Siber güvenlik kapsamı içerisindeki dork kullanımı, hedeflenen varlık (asset) için zayıf noktaları keşfetmek ve savunma mekanizmalarını aşmak için kullanılacak yöntem ve exploitleri kolaylıkla belirlemenize yardımcı olacaktır. "Dork" kelimesi arama motorlarında belirli parametreleri içeren sorgulara verilen genel isimdir. Bu parametreler, arama sonuçlarını filtrelemek ve belirli kriterlere uyan hedefleri belirlemek için kullanılır. Dork'lar, çeşitli amaçlarla kullanılabilir, ancak siber güvenlik alanında genellikle güvenlik açıklarını keşfetmek ve açık kaynak istihbaratı toplamak için kullanılır.

Açık Kaynak İstihbaratı (OSINT): Dork'lar, açık kaynak kodlu projeler, forumlar, bloglar ve diğer çevrimiçi kaynaklarda hassas bilgileri veya güvenlik açıklarını keşfetmek için kullanılabilir. Örneğin, belirli bir şirketin dokümanlarını veya müşteri bilgilerini içeren dosyaları bulmak için dork'lar kullanılabilir.

Zafiyet Analizi: Dork'lar, belirli bir yazılım veya platformda güvenlik açıklarını bulmak için kullanılabilir. Örneğin, bir web uygulamasında yaygın olarak kullanılan bir açıklık için dork'lar kullanarak etkilenen siteleri tespit edebilirsiniz.

Kullanıcı Kimliği Keşfi: Dork'lar, gelecek saldırılarda kullanılabilecek şifreleri veya kimlik doğrulama bilgilerini içeren dosyaları tespit etmek için kullanılabilir. Örneğin, belirli bir dosya uzantısına sahip dosyalarda şifreleri veya kullanıcı adlarını arayabilirsiniz.

Şimdi gelelim hangi alanlarda bu dork'ları efektif biçimde kullanabileceğimize. Şirketlerin ve organizasyonların uygulamalarının güvenlik açıklarını keşfetmek ve düzeltmek amacıyla dışarıdan beyaz şapkalı hackerlara ödül vermelerini sağlayan "bug bounty" programları mevcut bildiğiniz gibi. Bir çok bug bounty avcısı dork'ları etkin ve stratejik bir şekilde kullanması, başarı şanslarını artırmaktadır. Bu yazıda, bug bounty avcılarının dork'ları hangi ortamlarda nasıl etkin bir şekilde kullanabileceklerine dair ipuçlarından bahsedeceğim.

Oluşturulacak sorguların temelde bir veri tabanında sorgu yapmaktan bir farkı bulunmuyor. Ulaşılmak istenen esas veri için hazırlanacak sorguyu genelden özele daraltılacak biçimde tasarlamak gerekiyor.

Örneğin "com.es" (İspanya) domaini üzerinden yayında olan içerikler özelinde ava çıktık diyelim ve bütün ".es" uzantılı sayfaları görüntülemek istiyoruz. Bunu bir SQL sorgusuyla ifade etseydik aşağıdaki gibi görünebilirdi.

Bunu basitçe bir operator ile Google üzerinde kolayca sağlayabiliriz.

Kullanım maksatlarına göre diğer operatörleri de kullanılacağı platformlar özelinde yapacağınız aramalarla elde edebilirsiniz. Örneğin "google dorks cheat sheet" gibi bir aramayla kapsamlı operatör listelerine ulaşabilirsiniz.

Açık kaynak istihbaratı ve zafiyet keşfi için global düzeyde yaygın olarak tercih edilen aşağıdaki üç platform üzerinde dork'lar nasıl kullanılıyor ona bir bakalım. Burada üç platformu inceleme için seçiyoruz:

1) GOOGLE SEARCH ENGINE

Google Dorking, bir hacker tekniği olarak Google Arama ve diğer Google uygulamalarını kullanarak web sitelerinin yapılandırma ve bilgisayar kodundaki güvenlik açıklarını bulmayı amaçlar. Google Dorking aynı zamanda OSINT için daha geniş güvenlik açıklarını keşfetmek ve daha fazla bilgi toplamak amacıyla bu açıkları birleştirmek için kullanılabilir.

Hedeflenen bir sektör için özelleştirilmiş bir sorgu atalım. Eğitim sektörünü seçtik diyelim. Faaliyet içerisinde geçebilecek terimler, kişisel bilgiler, finans planlaması vb. ile alakalı anahtar kelimelerle sorgularınızı özelleştirebilirsiniz. Aşağıda bazı örnek komutlarla nasıl kritik bilgilere ulaşabiliyoruz bir bakalım:

Eğitim sektöründe faaliyet gösteren kurumlar hakkında hassas bilgilere ulaşılabilecek dork sorgusu örneği:

Wordpress tabanlı sitelerde barınan doğrudan site ya da farklı kritik bilgilerin peşindeyiz diyerek aşağıdaki dork'u kullandık diyelim ve basitçe nelere ulaşabildik bir bakalım:

Bu sorgular otomatize olarak da sağlanabilir. Özellikle bug bounty avcılarının da bu alanda sıklıkla kullandığı, Dorks Eye isimli araç, hedef web siteleri üzerinde güvenlik açıklarını tespit etmek için google dork'ları otomatize olarak kullanılmaktadır. Araç, kullanıcı adları, şifreler, veritabanı isimleri gibi hassas bilgileri içeren sayfaları bulmada yardımcı seri biçimde yardımcı olabilmektedir. Github reposu üzerinde yapacağınız aramayla ilgili araca kullanım talimatları ile birlikte kolayca ulaşabilirsiniz. Ancak, bu tür araçları kullanırken etik ve yasal sorumluluklarınızı unutmamalısınız

2) SHODAN SEARCH ENGINE

Shodan Search Engine, güvenlik araştırmacıları tarafından ağ taramaları ve güvenlik açıklarını tespit etme süreçlerinde kullanılır. Bu arama motoru, IP kameralar, yönlendiriciler, sunucular, SCADA sistemleri gibi çeşitli internete bağlı cihazları tespit için kullanılabilmektedir. Shodan'ın kendisine has dork'ları ile, özel arama terimleri veya filtreler kullanarak belirli ürünleri, markaları veya protokolleri hedef alarak bu cihazlardaki potansiyel güvenlik açıklarını ortaya çıkarılabilir. Bu dork'ları kullanarak elde edilen çıktılarla, belirli ağ cihazlarını (örneğin; kameralar, yönlendiriciler, sunucular), servisleri ve portları hedef alınabilmektedir.

Google SE ile aralarındaki temel fark ise Shodan'ın interneti taradığı, diğerinin ise WWW'i taradığı olarak ayrıştırılabilir. Shodan, web servisleriyle etkileşime geçerek bilgi toplar ve bu bilgiyi "Banner" adı verilen bir nesne içerisinde saklar. Böylelikle, bir Shodan dork'u kullanarak herhangi bir şey arattığınızda, Shodan ilgili hizmetten zamansal olarak, kısa döngülerle elde ettiği bannerından bilgiyi alır ve size sunar. Basit bir ifadeyle "Banner", bir hizmetle ilgili meta verileri içeren bir yapıdır.

Shodan'ın banner bilgileri, çeşitli cihazlar ve servisler tarafından yayınlanan ve ağ trafiğinde bulunan verilere dayanır. Örneğin, bir sunucunun banner bilgisi, sunucunun işletim sistemi, kullanılan yazılım sürümleri, açık portlar ve diğer ilgili bilgileri içerebilir. Kameralar, yönlendiriciler, veritabanları gibi farklı cihazların banner bilgileri ise bu cihazların spesifik özelliklerini ve yapılandırmalarını yansıtabilir.

Shodan tarafında ilgili işlemleri nasıl yapabiliyoruz bir bakalım:

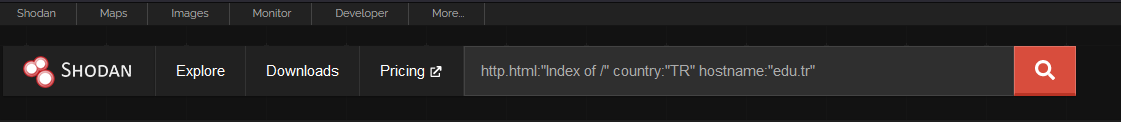

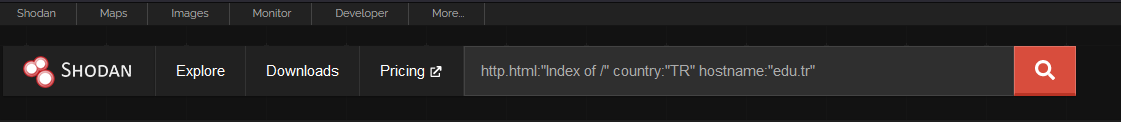

Bir görev bulalım önce.. Türkiye'deki "edu.tr" domaini üzerinde hizmet veren web sunucular üzerinde, başarılı biçimde erişilebilen "Index of /" sayfalarını listeleyelim.

Komutumuz şu şekilde olacaktır:

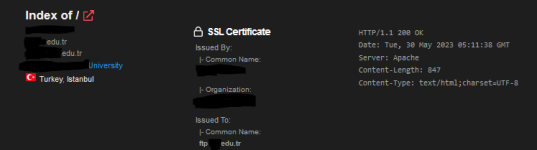

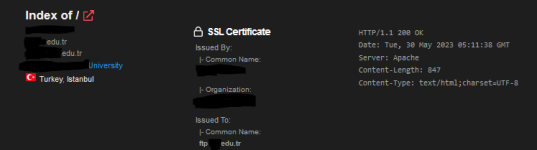

Uzun bir sonuç çıktısı elde edeceksinizdir. Aralarından birini seçelim:

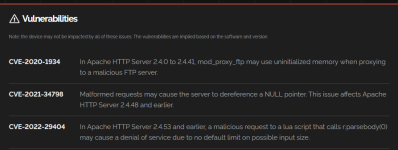

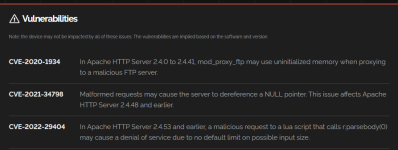

Banner'da görüldüğü gibi sunucu hakkında ve içerisinde kullanılan servisler çokça detaya sahip olacaksınızdır. Ayrıca tıklayıp detay sayfasının içerisinde banner içerisinde barınan bilgilere göre eşleşen zafiyetler de listelenmiş biçimde bulunmaktadır.

"Index of /" sayfasını ziyaret ettiğimizde dizinler bir altında uygulamaya ait dosyalara rastlıyoruz. Kritik bir hizmet için kullanılan uygulama olduğunu düşünelim. Tersine mühendislikle vb. tekniklerle yapılabilecek çözümlemelerle çeşitli sömürüler sağlanabilecektir.

Yine Google Dorking kısmında bahsettiğimiz gibi "Shodan Dorks" türünde yapacağınız aramalarda, ileri seviye sorgularınızda kullanabileceğiniz operatör listelerine kolaylıkla ulaşabilirsiniz.

3) GITHUB REPOLARI

Github, yine yaygın olarak bilinen, geliştiricilerin kod depolama, işbirliği ve proje yönetimi yapabileceği popüler bir platformdur. Milyonlarca halka açık kod deposuna ev sahipliği yapmaktadır. Bu depolarda, geliştiriciler tarafından yazılan yazılım, konfigürasyon dosyaları, şifreler ve hassas veriler gibi önemli bilgiler bulunabilir. İşte bu noktada yine dork'lar devreye girebilir. Açık kaynaklı projelerde potansiyel güvenlik açıklarını tespit etme ve geliştiricilere uyarıda bulunma fırsatı elde edilebilmektedir.

Arama kısmında kullanabileceğiniz parametrelerin yanında işlem yapan operandların yanında farklı operatörler (AND, OR, NOT, vb) ile sorgularınızda çeşitlendirme yapabilirsiniz. Burada doğru sonuca ulaşma hususunda yaşayabileceğiniz en büyük handikap, bazı repo sahipleri görünür olma adına tekrarlı, bulk biçimde dork'larla alakalı listeleri illaki repolarının bir yerine iliştiriyorlar. Listelere dahil edilmiş olan tekrarlı dork sorgu sonuçları işe yarar bilgiye ulaşmanıza engel olacaktır.

Bunun önüne geçmek için gereksiz sorgu çıktıları için exclusion sağlayacak parametreleri, kendiniz de geliştirerek sorgularınıza dahil etmeniz yeterli olacaktır.

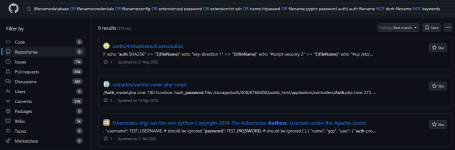

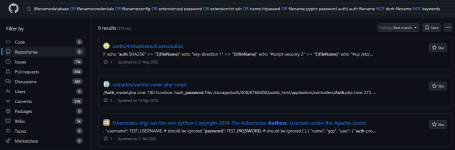

Aşağıda örnek olarak yapılan sorgu, repolar içerisindeki çeşitli materyaller içerisinde kritik düzeyde bilgi içerebilecek içeriklere erişmenizi sağlayacaktır:

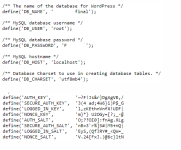

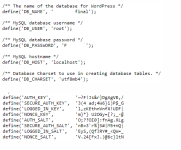

Elde edilen bir sorgu dönüşünden ilgili sistemlere entegre edilmiş olan veritabanına dair kullanıcı, parola, veritabanı ismi gibi kritik bilgiyi cleartext biçimde görüntülememizi sağlamıştır.

Örneklerle de görüldüğü üzere dork kullanımı, siber güvenlik araştırmacıları ve etik hackerlar için değerli bir araçtır. Burada bahsedilen üç başlık haricinde, yaygın kullanılan hizmet/servis bilgileri barındıran farklı platformlarda da sorgulama yöntemleriyle bilgi keşfi çeşitlendirilebilir. Hedefli, daha da derinleştirilmiş, farklı noktalardan elde edilen bilgilerle de zenginleştirilmiş bir bilgi toplama serüveninde tahminlerin ötesinde önemde bilgiler açığa çıkartılması şaşırtıcı olmaz. Hele ki, günümüzde açık kaynak istihbarat imkanlarının yaygınlaşması, iş geliştirme süreçlerinde yeni platformların tercih edilmeye başlanması, bilginin konumlandığı dijital varlıkların yanlış konfigüre edilmesi gibi sebeplerden dolayı bu yöntemle tahmin edilmeyecek kolaylıkta faaliyet için kritik/gizli bilgi edinilmesine yol açacaktır.

Ancak, evvel de belirttiğimiz gibi, dork'ların etik ve yasal sınırlar içinde kullanılması önemlidir. İzin almadan veya izinsiz olarak hassas verilere erişmek veya ağlara saldırmak yasa dışıdır ve kabul edilemez.

Okuduğunuz için teşekkür ediyorum. Sonraki yazımızda görüşmek üzere.

Dork'lar, açık kaynak istihbaratı toplamak ve potansiyel güvenlik açıklarını belirlemek için kullanılan, net sonuç elde etme maksatlı gerçekleştirilen sorgulardır. Siber güvenlik kapsamı içerisindeki dork kullanımı, hedeflenen varlık (asset) için zayıf noktaları keşfetmek ve savunma mekanizmalarını aşmak için kullanılacak yöntem ve exploitleri kolaylıkla belirlemenize yardımcı olacaktır. "Dork" kelimesi arama motorlarında belirli parametreleri içeren sorgulara verilen genel isimdir. Bu parametreler, arama sonuçlarını filtrelemek ve belirli kriterlere uyan hedefleri belirlemek için kullanılır. Dork'lar, çeşitli amaçlarla kullanılabilir, ancak siber güvenlik alanında genellikle güvenlik açıklarını keşfetmek ve açık kaynak istihbaratı toplamak için kullanılır.

Açık Kaynak İstihbaratı (OSINT): Dork'lar, açık kaynak kodlu projeler, forumlar, bloglar ve diğer çevrimiçi kaynaklarda hassas bilgileri veya güvenlik açıklarını keşfetmek için kullanılabilir. Örneğin, belirli bir şirketin dokümanlarını veya müşteri bilgilerini içeren dosyaları bulmak için dork'lar kullanılabilir.

Zafiyet Analizi: Dork'lar, belirli bir yazılım veya platformda güvenlik açıklarını bulmak için kullanılabilir. Örneğin, bir web uygulamasında yaygın olarak kullanılan bir açıklık için dork'lar kullanarak etkilenen siteleri tespit edebilirsiniz.

Kullanıcı Kimliği Keşfi: Dork'lar, gelecek saldırılarda kullanılabilecek şifreleri veya kimlik doğrulama bilgilerini içeren dosyaları tespit etmek için kullanılabilir. Örneğin, belirli bir dosya uzantısına sahip dosyalarda şifreleri veya kullanıcı adlarını arayabilirsiniz.

Şimdi gelelim hangi alanlarda bu dork'ları efektif biçimde kullanabileceğimize. Şirketlerin ve organizasyonların uygulamalarının güvenlik açıklarını keşfetmek ve düzeltmek amacıyla dışarıdan beyaz şapkalı hackerlara ödül vermelerini sağlayan "bug bounty" programları mevcut bildiğiniz gibi. Bir çok bug bounty avcısı dork'ları etkin ve stratejik bir şekilde kullanması, başarı şanslarını artırmaktadır. Bu yazıda, bug bounty avcılarının dork'ları hangi ortamlarda nasıl etkin bir şekilde kullanabileceklerine dair ipuçlarından bahsedeceğim.

Oluşturulacak sorguların temelde bir veri tabanında sorgu yapmaktan bir farkı bulunmuyor. Ulaşılmak istenen esas veri için hazırlanacak sorguyu genelden özele daraltılacak biçimde tasarlamak gerekiyor.

Örneğin "com.es" (İspanya) domaini üzerinden yayında olan içerikler özelinde ava çıktık diyelim ve bütün ".es" uzantılı sayfaları görüntülemek istiyoruz. Bunu bir SQL sorgusuyla ifade etseydik aşağıdaki gibi görünebilirdi.

SQL:

SELECT page_URL FROM google.all_pages

WHERE page_url LIKE '%com.es%';Bunu basitçe bir operator ile Google üzerinde kolayca sağlayabiliriz.

inurl:"com.es"

Kullanım maksatlarına göre diğer operatörleri de kullanılacağı platformlar özelinde yapacağınız aramalarla elde edebilirsiniz. Örneğin "google dorks cheat sheet" gibi bir aramayla kapsamlı operatör listelerine ulaşabilirsiniz.

Açık kaynak istihbaratı ve zafiyet keşfi için global düzeyde yaygın olarak tercih edilen aşağıdaki üç platform üzerinde dork'lar nasıl kullanılıyor ona bir bakalım. Burada üç platformu inceleme için seçiyoruz:

- Google Search Engine

- Shodan Search Engine

- GitHub Repoları

1) GOOGLE SEARCH ENGINE

Google Dorking, bir hacker tekniği olarak Google Arama ve diğer Google uygulamalarını kullanarak web sitelerinin yapılandırma ve bilgisayar kodundaki güvenlik açıklarını bulmayı amaçlar. Google Dorking aynı zamanda OSINT için daha geniş güvenlik açıklarını keşfetmek ve daha fazla bilgi toplamak amacıyla bu açıkları birleştirmek için kullanılabilir.

Hedeflenen bir sektör için özelleştirilmiş bir sorgu atalım. Eğitim sektörünü seçtik diyelim. Faaliyet içerisinde geçebilecek terimler, kişisel bilgiler, finans planlaması vb. ile alakalı anahtar kelimelerle sorgularınızı özelleştirebilirsiniz. Aşağıda bazı örnek komutlarla nasıl kritik bilgilere ulaşabiliyoruz bir bakalım:

Eğitim sektöründe faaliyet gösteren kurumlar hakkında hassas bilgilere ulaşılabilecek dork sorgusu örneği:

inurl:edu.tr sonuçları | gelir | şifre | db | tckn | “parola” | sınıflandırılmış | "hizmete özel" | "gizli" filetype: pdf

Wordpress tabanlı sitelerde barınan doğrudan site ya da farklı kritik bilgilerin peşindeyiz diyerek aşağıdaki dork'u kullandık diyelim ve basitçe nelere ulaşabildik bir bakalım:

inurl:"wp-content/uploads" intext:credential | password

Bu sorgular otomatize olarak da sağlanabilir. Özellikle bug bounty avcılarının da bu alanda sıklıkla kullandığı, Dorks Eye isimli araç, hedef web siteleri üzerinde güvenlik açıklarını tespit etmek için google dork'ları otomatize olarak kullanılmaktadır. Araç, kullanıcı adları, şifreler, veritabanı isimleri gibi hassas bilgileri içeren sayfaları bulmada yardımcı seri biçimde yardımcı olabilmektedir. Github reposu üzerinde yapacağınız aramayla ilgili araca kullanım talimatları ile birlikte kolayca ulaşabilirsiniz. Ancak, bu tür araçları kullanırken etik ve yasal sorumluluklarınızı unutmamalısınız

2) SHODAN SEARCH ENGINE

Shodan Search Engine, güvenlik araştırmacıları tarafından ağ taramaları ve güvenlik açıklarını tespit etme süreçlerinde kullanılır. Bu arama motoru, IP kameralar, yönlendiriciler, sunucular, SCADA sistemleri gibi çeşitli internete bağlı cihazları tespit için kullanılabilmektedir. Shodan'ın kendisine has dork'ları ile, özel arama terimleri veya filtreler kullanarak belirli ürünleri, markaları veya protokolleri hedef alarak bu cihazlardaki potansiyel güvenlik açıklarını ortaya çıkarılabilir. Bu dork'ları kullanarak elde edilen çıktılarla, belirli ağ cihazlarını (örneğin; kameralar, yönlendiriciler, sunucular), servisleri ve portları hedef alınabilmektedir.

Google SE ile aralarındaki temel fark ise Shodan'ın interneti taradığı, diğerinin ise WWW'i taradığı olarak ayrıştırılabilir. Shodan, web servisleriyle etkileşime geçerek bilgi toplar ve bu bilgiyi "Banner" adı verilen bir nesne içerisinde saklar. Böylelikle, bir Shodan dork'u kullanarak herhangi bir şey arattığınızda, Shodan ilgili hizmetten zamansal olarak, kısa döngülerle elde ettiği bannerından bilgiyi alır ve size sunar. Basit bir ifadeyle "Banner", bir hizmetle ilgili meta verileri içeren bir yapıdır.

Shodan'ın banner bilgileri, çeşitli cihazlar ve servisler tarafından yayınlanan ve ağ trafiğinde bulunan verilere dayanır. Örneğin, bir sunucunun banner bilgisi, sunucunun işletim sistemi, kullanılan yazılım sürümleri, açık portlar ve diğer ilgili bilgileri içerebilir. Kameralar, yönlendiriciler, veritabanları gibi farklı cihazların banner bilgileri ise bu cihazların spesifik özelliklerini ve yapılandırmalarını yansıtabilir.

Shodan tarafında ilgili işlemleri nasıl yapabiliyoruz bir bakalım:

Bir görev bulalım önce.. Türkiye'deki "edu.tr" domaini üzerinde hizmet veren web sunucular üzerinde, başarılı biçimde erişilebilen "Index of /" sayfalarını listeleyelim.

Komutumuz şu şekilde olacaktır:

http.html:"Index of /" country:"TR" hostname:"edu.tr"

Uzun bir sonuç çıktısı elde edeceksinizdir. Aralarından birini seçelim:

Banner'da görüldüğü gibi sunucu hakkında ve içerisinde kullanılan servisler çokça detaya sahip olacaksınızdır. Ayrıca tıklayıp detay sayfasının içerisinde banner içerisinde barınan bilgilere göre eşleşen zafiyetler de listelenmiş biçimde bulunmaktadır.

"Index of /" sayfasını ziyaret ettiğimizde dizinler bir altında uygulamaya ait dosyalara rastlıyoruz. Kritik bir hizmet için kullanılan uygulama olduğunu düşünelim. Tersine mühendislikle vb. tekniklerle yapılabilecek çözümlemelerle çeşitli sömürüler sağlanabilecektir.

Yine Google Dorking kısmında bahsettiğimiz gibi "Shodan Dorks" türünde yapacağınız aramalarda, ileri seviye sorgularınızda kullanabileceğiniz operatör listelerine kolaylıkla ulaşabilirsiniz.

3) GITHUB REPOLARI

Github, yine yaygın olarak bilinen, geliştiricilerin kod depolama, işbirliği ve proje yönetimi yapabileceği popüler bir platformdur. Milyonlarca halka açık kod deposuna ev sahipliği yapmaktadır. Bu depolarda, geliştiriciler tarafından yazılan yazılım, konfigürasyon dosyaları, şifreler ve hassas veriler gibi önemli bilgiler bulunabilir. İşte bu noktada yine dork'lar devreye girebilir. Açık kaynaklı projelerde potansiyel güvenlik açıklarını tespit etme ve geliştiricilere uyarıda bulunma fırsatı elde edilebilmektedir.

Arama kısmında kullanabileceğiniz parametrelerin yanında işlem yapan operandların yanında farklı operatörler (AND, OR, NOT, vb) ile sorgularınızda çeşitlendirme yapabilirsiniz. Burada doğru sonuca ulaşma hususunda yaşayabileceğiniz en büyük handikap, bazı repo sahipleri görünür olma adına tekrarlı, bulk biçimde dork'larla alakalı listeleri illaki repolarının bir yerine iliştiriyorlar. Listelere dahil edilmiş olan tekrarlı dork sorgu sonuçları işe yarar bilgiye ulaşmanıza engel olacaktır.

Bunun önüne geçmek için gereksiz sorgu çıktıları için exclusion sağlayacak parametreleri, kendiniz de geliştirerek sorgularınıza dahil etmeniz yeterli olacaktır.

filename NOT dork filename NOT keywords

Aşağıda örnek olarak yapılan sorgu, repolar içerisindeki çeşitli materyaller içerisinde kritik düzeyde bilgi içerebilecek içeriklere erişmenizi sağlayacaktır:

Elde edilen bir sorgu dönüşünden ilgili sistemlere entegre edilmiş olan veritabanına dair kullanıcı, parola, veritabanı ismi gibi kritik bilgiyi cleartext biçimde görüntülememizi sağlamıştır.

Örneklerle de görüldüğü üzere dork kullanımı, siber güvenlik araştırmacıları ve etik hackerlar için değerli bir araçtır. Burada bahsedilen üç başlık haricinde, yaygın kullanılan hizmet/servis bilgileri barındıran farklı platformlarda da sorgulama yöntemleriyle bilgi keşfi çeşitlendirilebilir. Hedefli, daha da derinleştirilmiş, farklı noktalardan elde edilen bilgilerle de zenginleştirilmiş bir bilgi toplama serüveninde tahminlerin ötesinde önemde bilgiler açığa çıkartılması şaşırtıcı olmaz. Hele ki, günümüzde açık kaynak istihbarat imkanlarının yaygınlaşması, iş geliştirme süreçlerinde yeni platformların tercih edilmeye başlanması, bilginin konumlandığı dijital varlıkların yanlış konfigüre edilmesi gibi sebeplerden dolayı bu yöntemle tahmin edilmeyecek kolaylıkta faaliyet için kritik/gizli bilgi edinilmesine yol açacaktır.

Ancak, evvel de belirttiğimiz gibi, dork'ların etik ve yasal sınırlar içinde kullanılması önemlidir. İzin almadan veya izinsiz olarak hassas verilere erişmek veya ağlara saldırmak yasa dışıdır ve kabul edilemez.

Okuduğunuz için teşekkür ediyorum. Sonraki yazımızda görüşmek üzere.

Moderatör tarafında düzenlendi: