Merhaba

HackTheBox CTF’in Web Kısmındaki soruların çözümlerine değinelim dedik. İlk olarak HDC Sorusuna bakalım. Soruda bir adet mail bulmamızı ve bu mail adresini kullanarak flagi bulmamız isteniyor… Soru için verilen http://docker.hackthebox.eu:50342 6 adresine girince bizden kullanıcı adı ve şifre isteniyor.

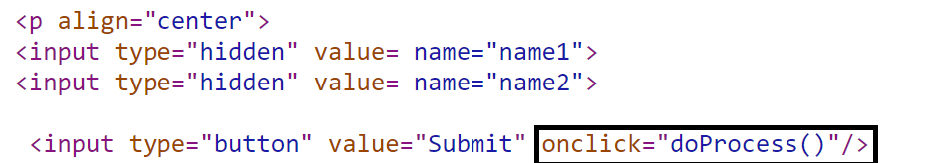

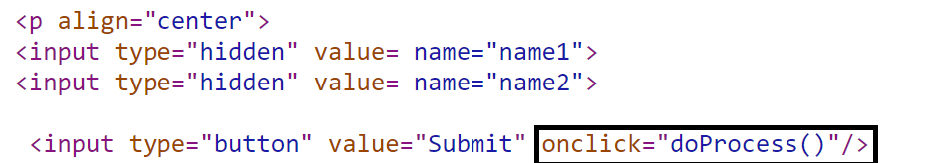

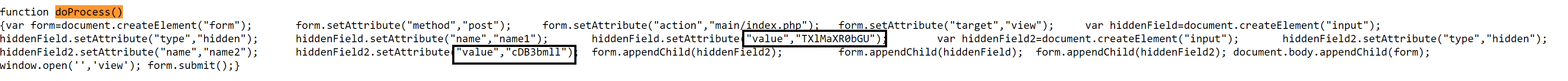

İlk başta SQL Injection Login Bypass yapmak geldi aklıma ancak kaynak koda baktığımda giriş için iki adet formun ve bu formların doProcess() JavaScript fonksiyonundan tetiklendiğini gördüm.

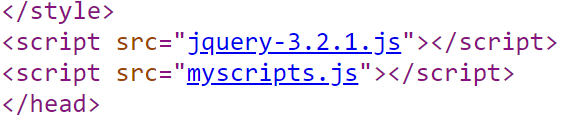

Sonrasında ise kaynak koda baktığımızda;

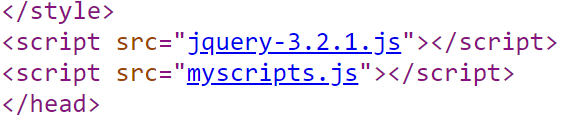

İki adet JavaScript dosyası bulunuyor. jquery-3.2.1.js dosyasının içinde doProcess() fonksiyonuna ait bilgiler bulunmaktaydı.

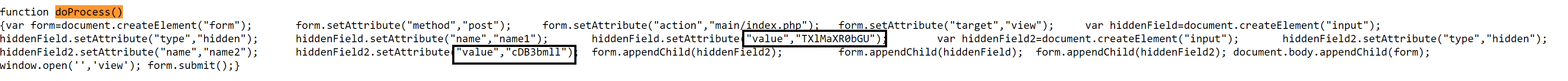

Gördüğünüz üzere iki adet form için değerler verilmiş. Bunları ilk baştaki giriş sayfamızda deneyelim.

Kullanıcı Adı: TXlMaXR0bGU

Şifre: cDB3bmll

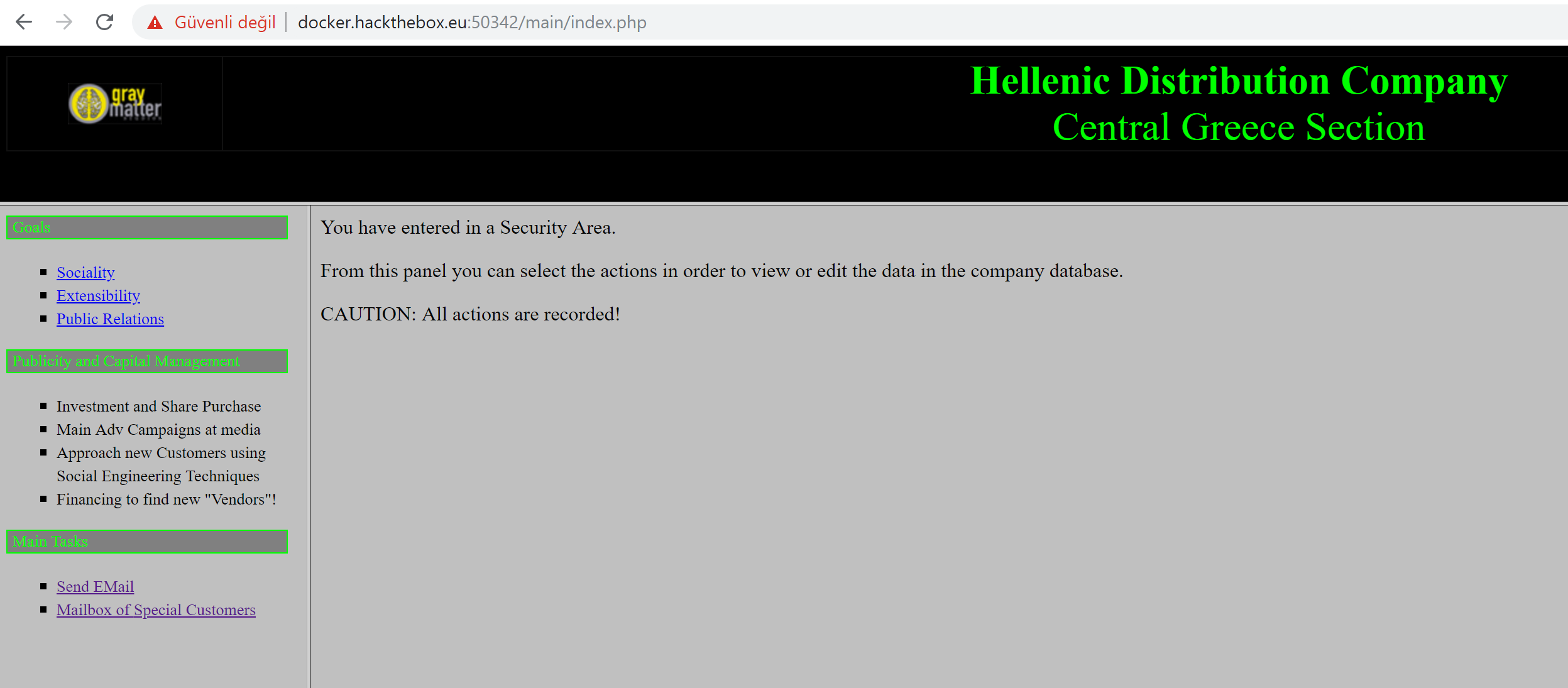

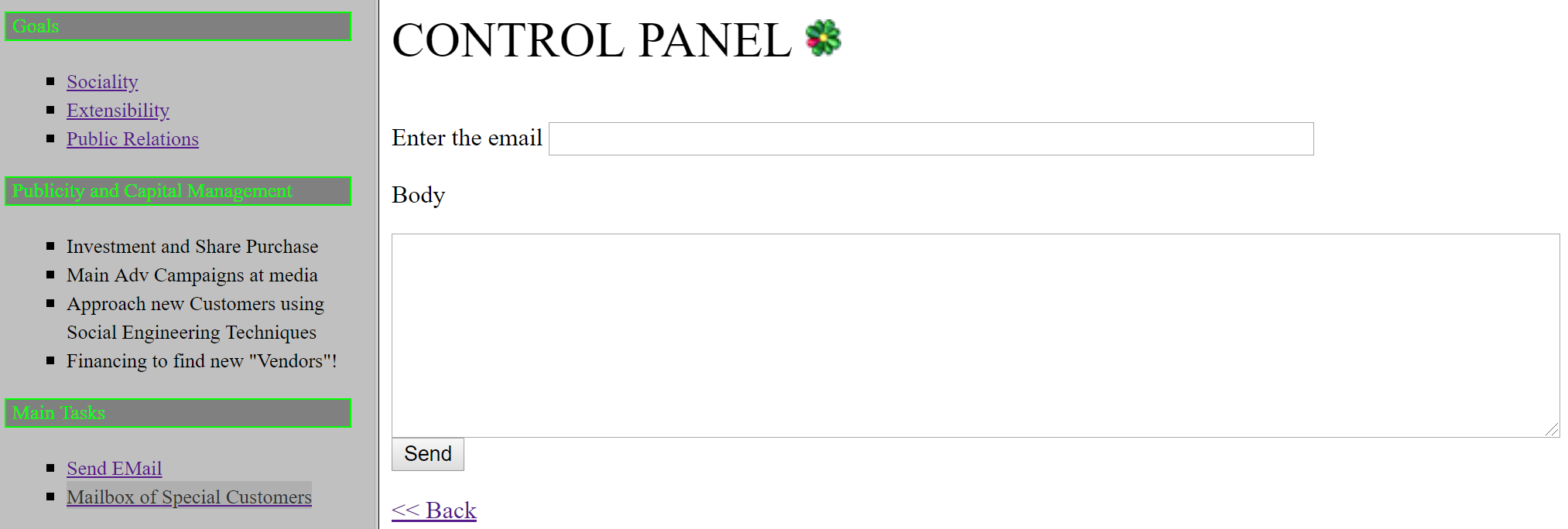

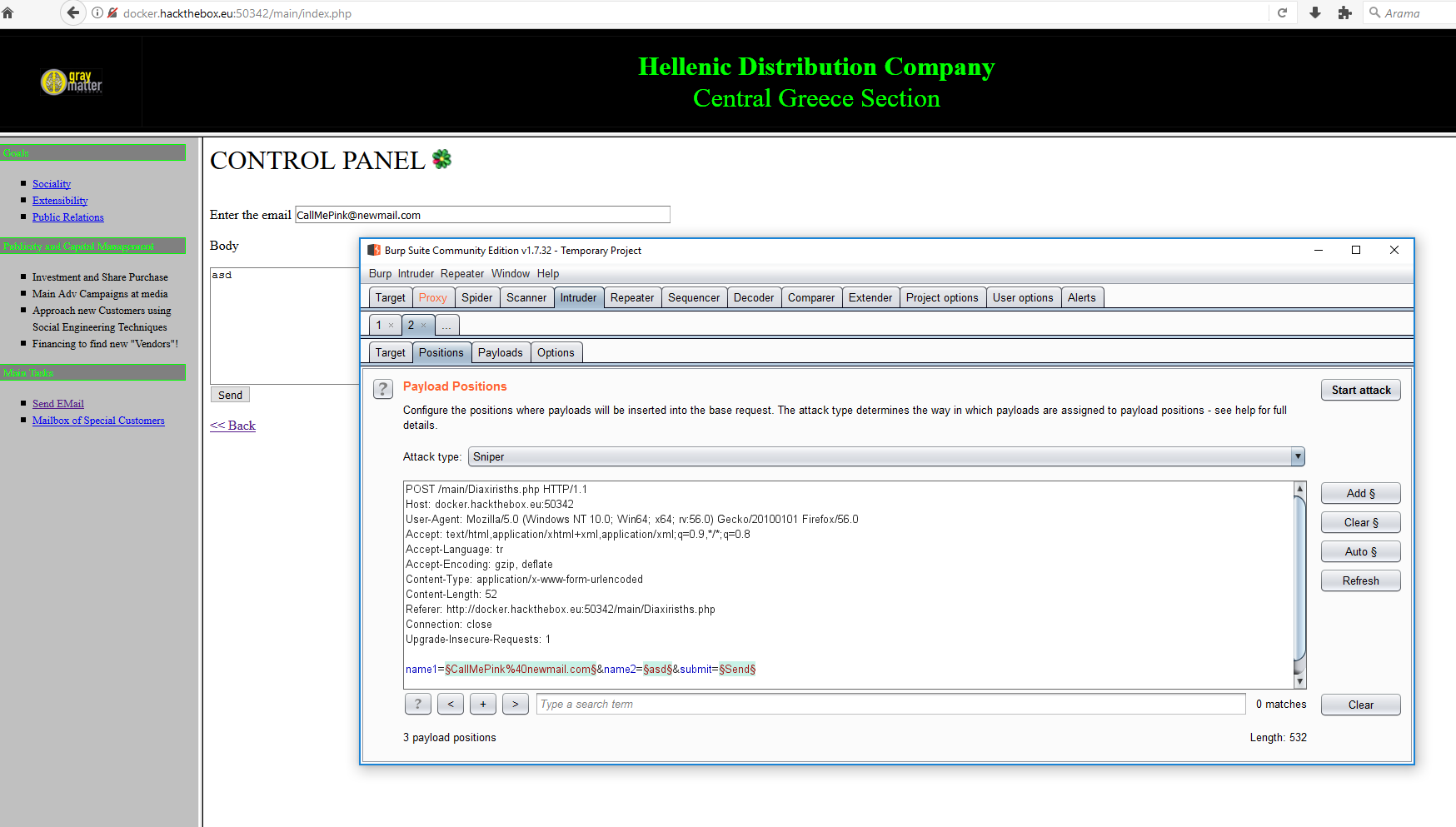

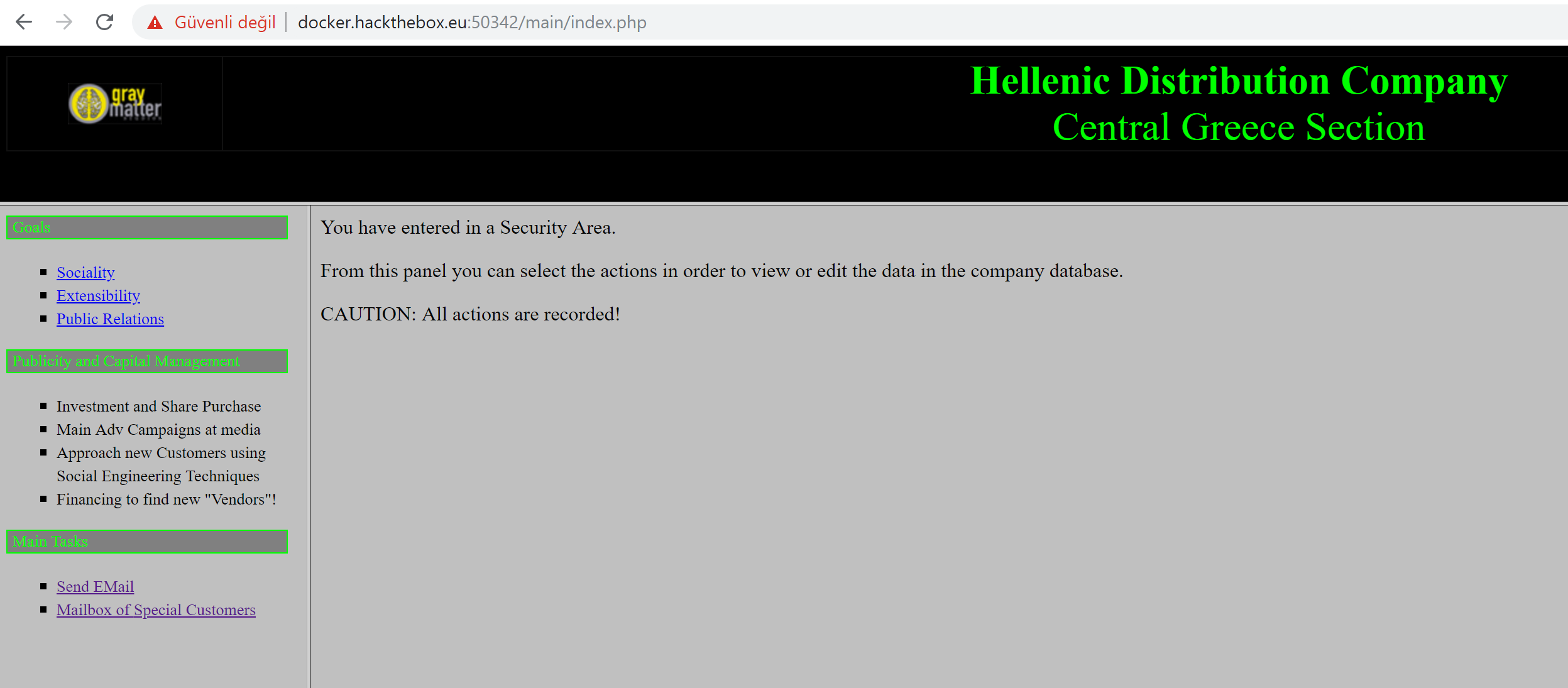

Evet bulduğumuz bilgiler doğruymuş, panele giriş yaptık. Panelde sağda kategoriler bulunuyor Goals kategorisinin altındaki sekmelerde sadece konsept için yazılmış ipucu değeri taşımayan yazılar bulunmakta zaten siz de girince görürsünüz. Main Tasks kategorisinin altında Send EMail ve Mailbox of Special Customers sekmeleri var. Send EMail kısmında mail göndermek için bir form bulunuyor;

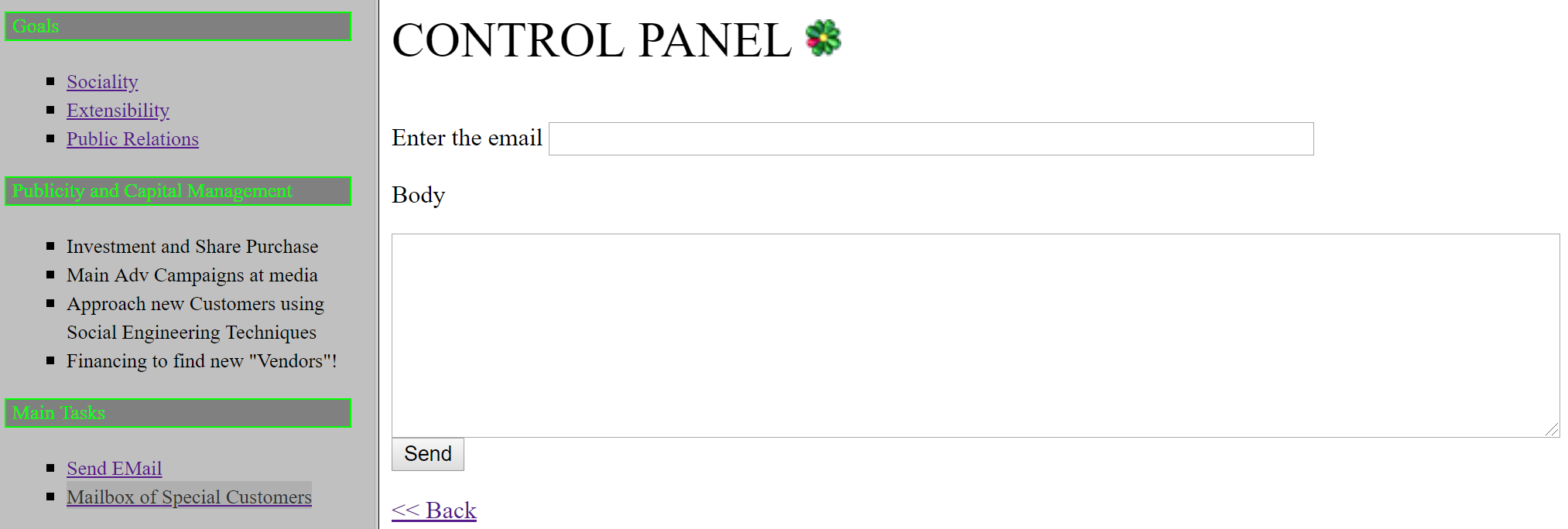

Formda SQL Injection için denemeler yaptım ve kaynak kodu inceledim ancak bir neticeye varamadım. Diğer Mailbox of Special Customers sekmesine gelelim.

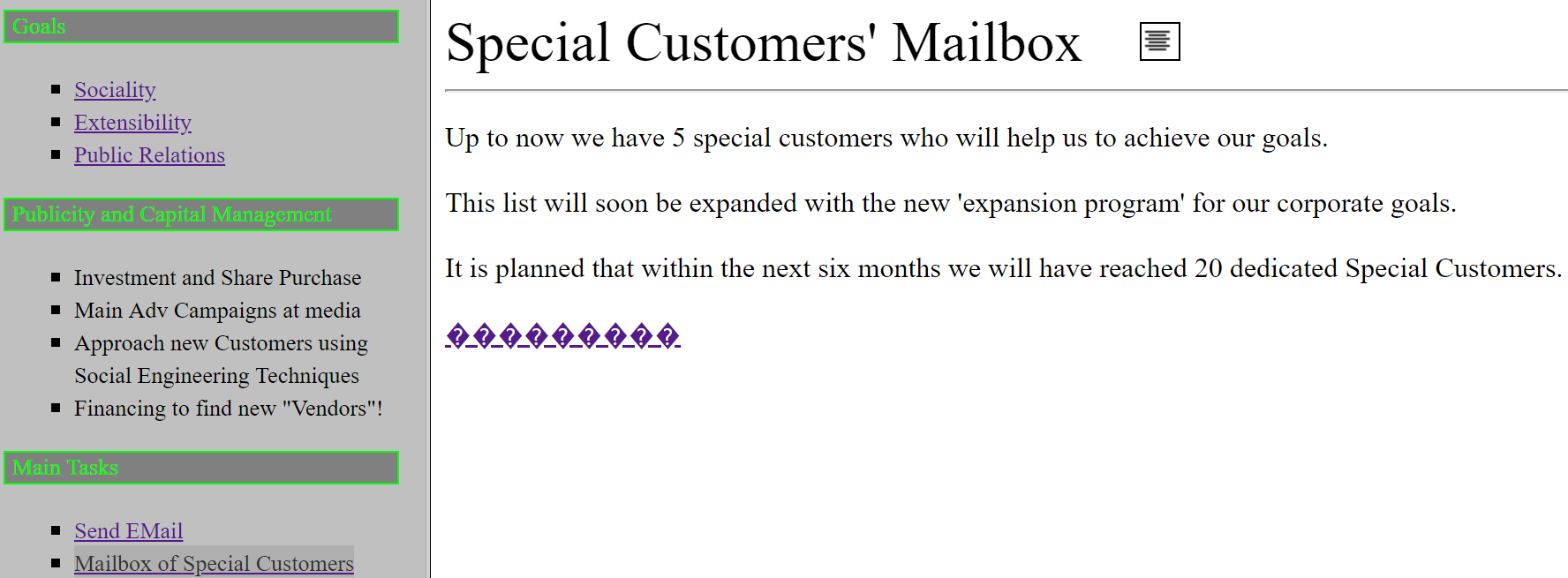

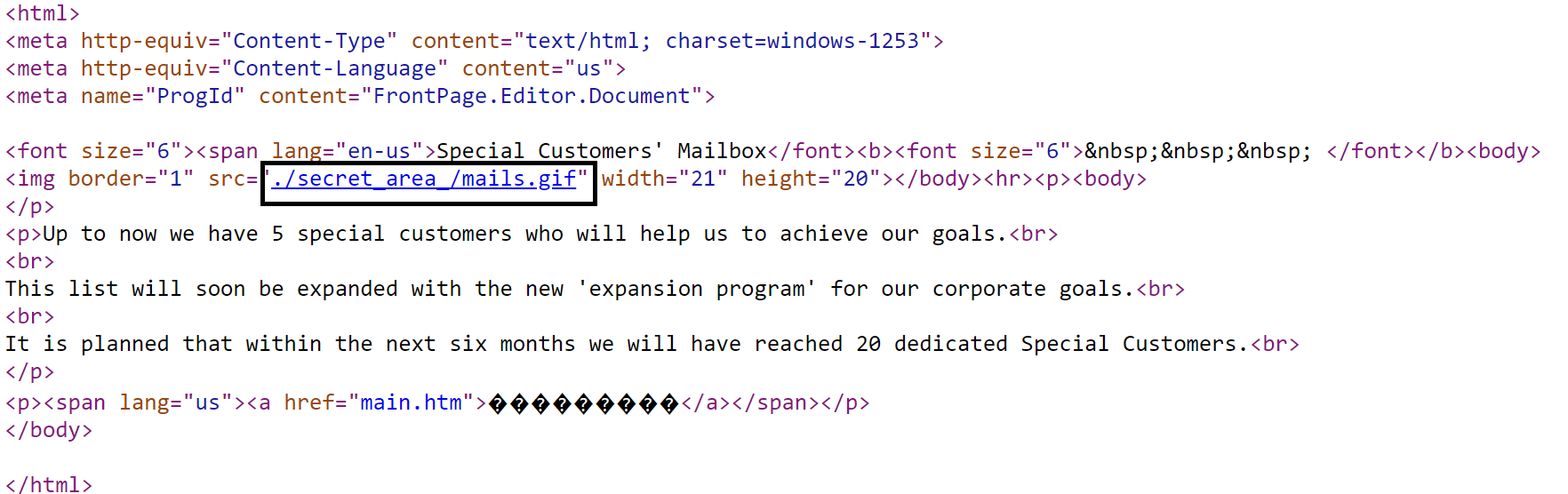

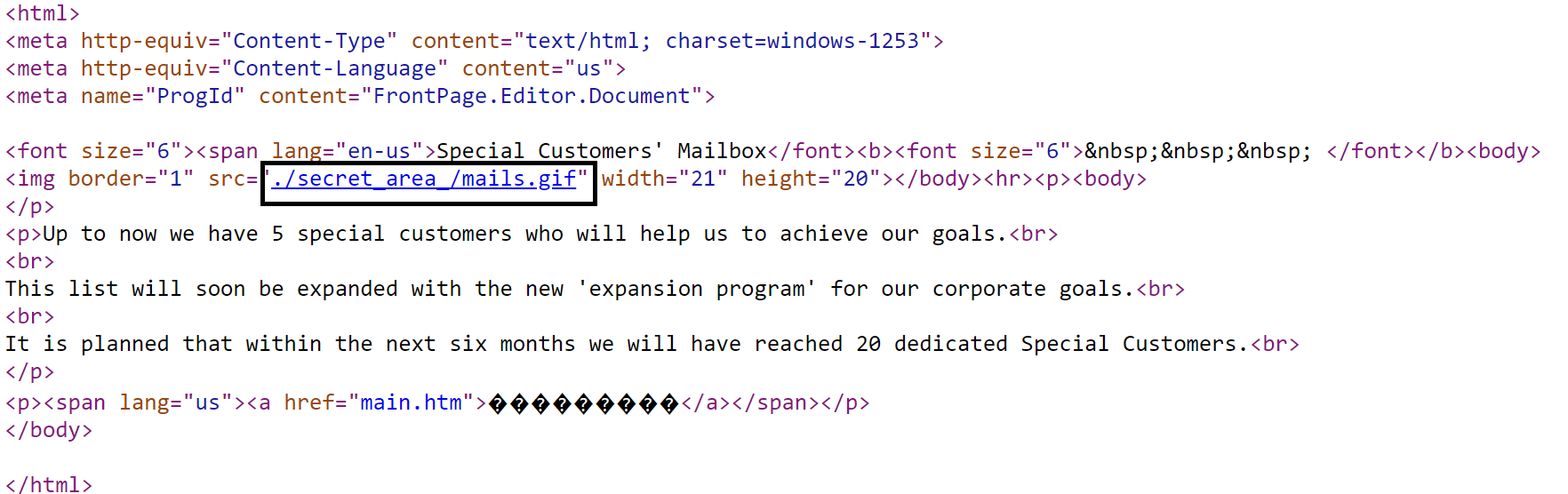

Formda alt tarafta bulunan garip karakterlere tıklayınca “main.htm” dosyasına yönlendiriyor o da ilk baştaki giriş sayfası. Bir de kaynak koda bakalım;

"secret_area_/mails.gif" adında bir dizin bulunmaktaymış. Bakalım o dizine erişimimiz var mı?

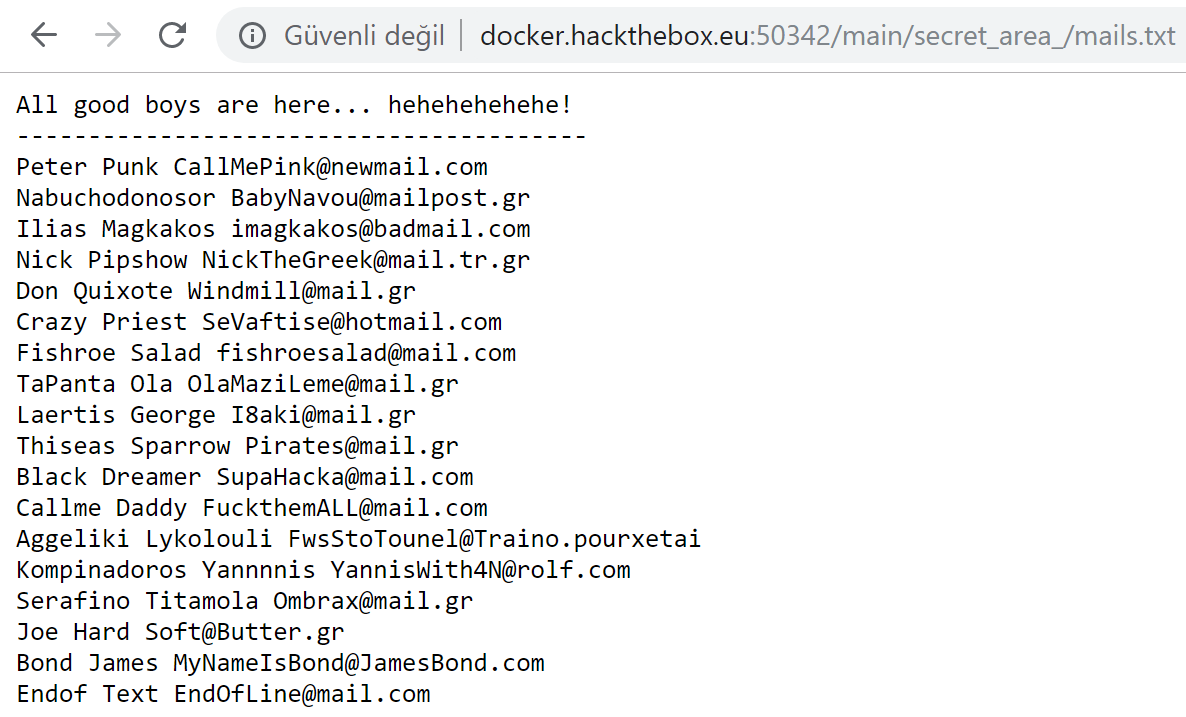

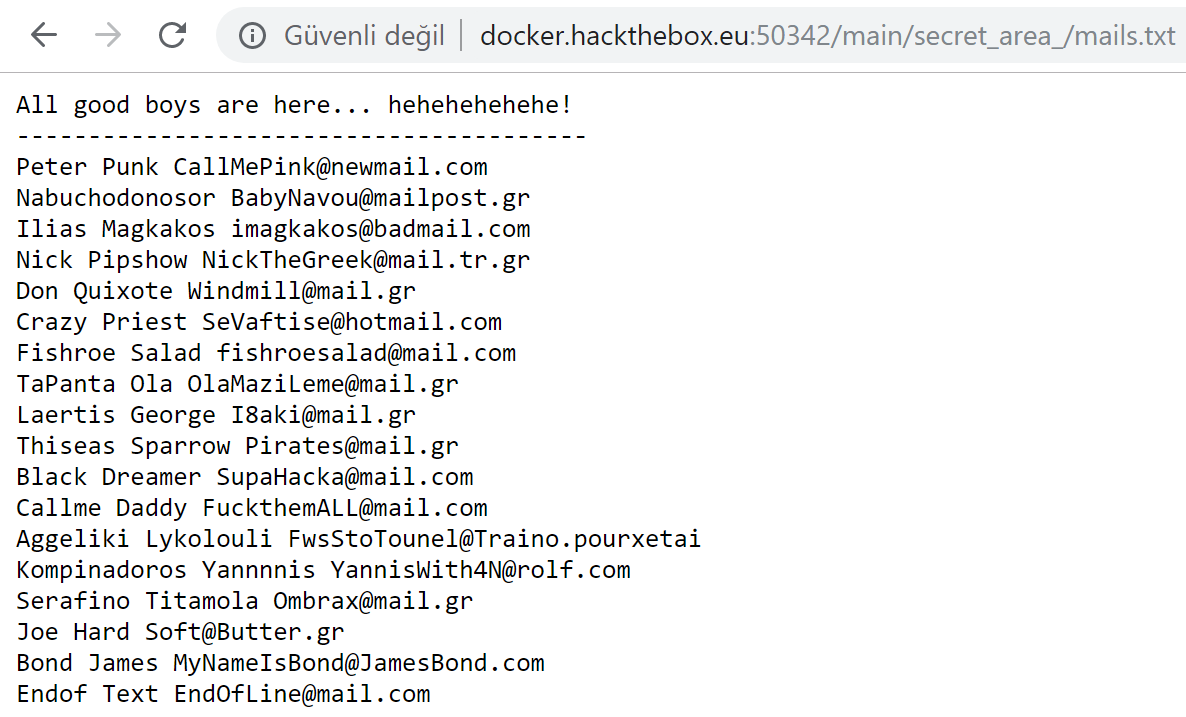

Evet erişimimiz var ve mails.txt adında da dosyamız varmış. Bakalım;

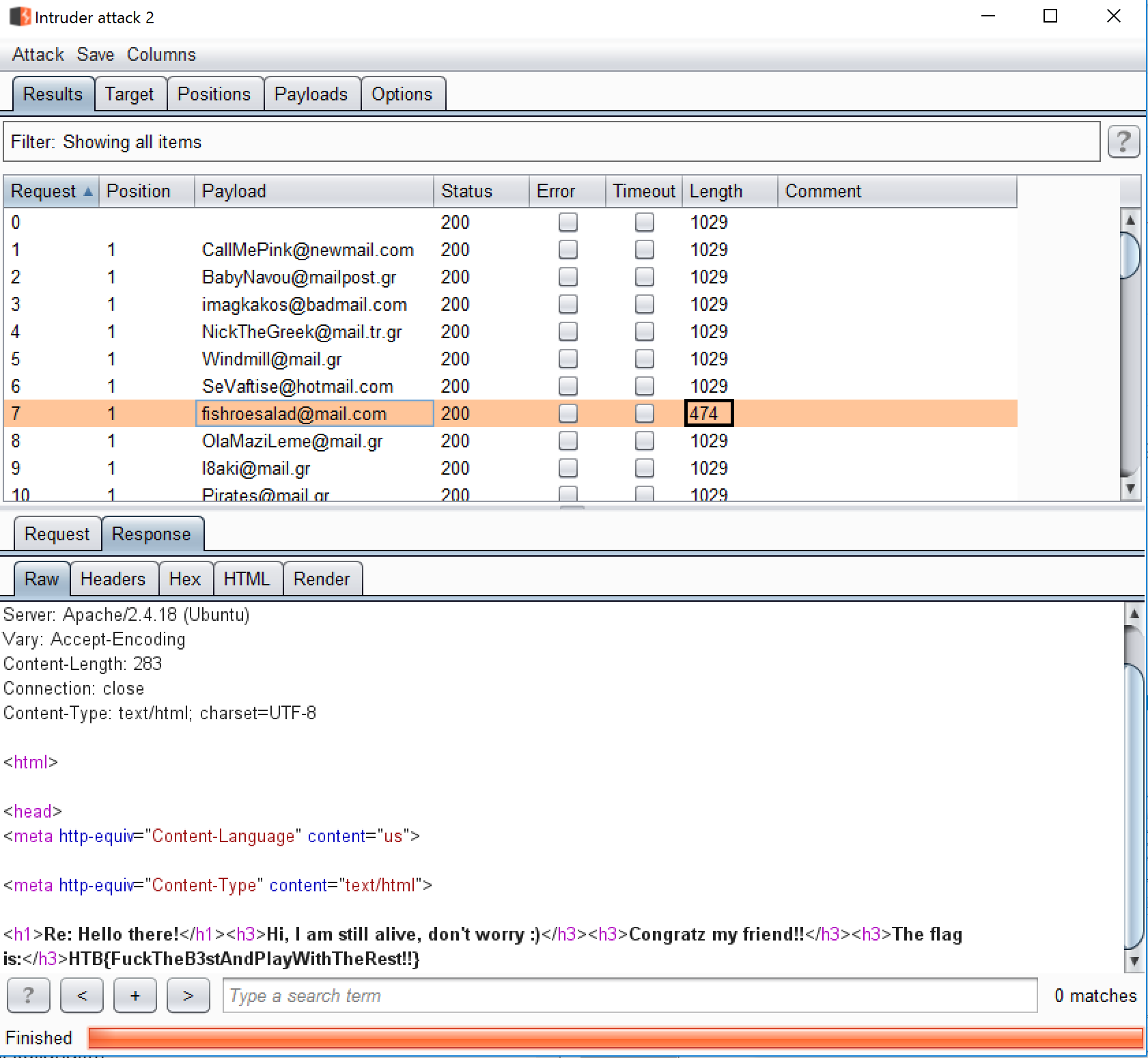

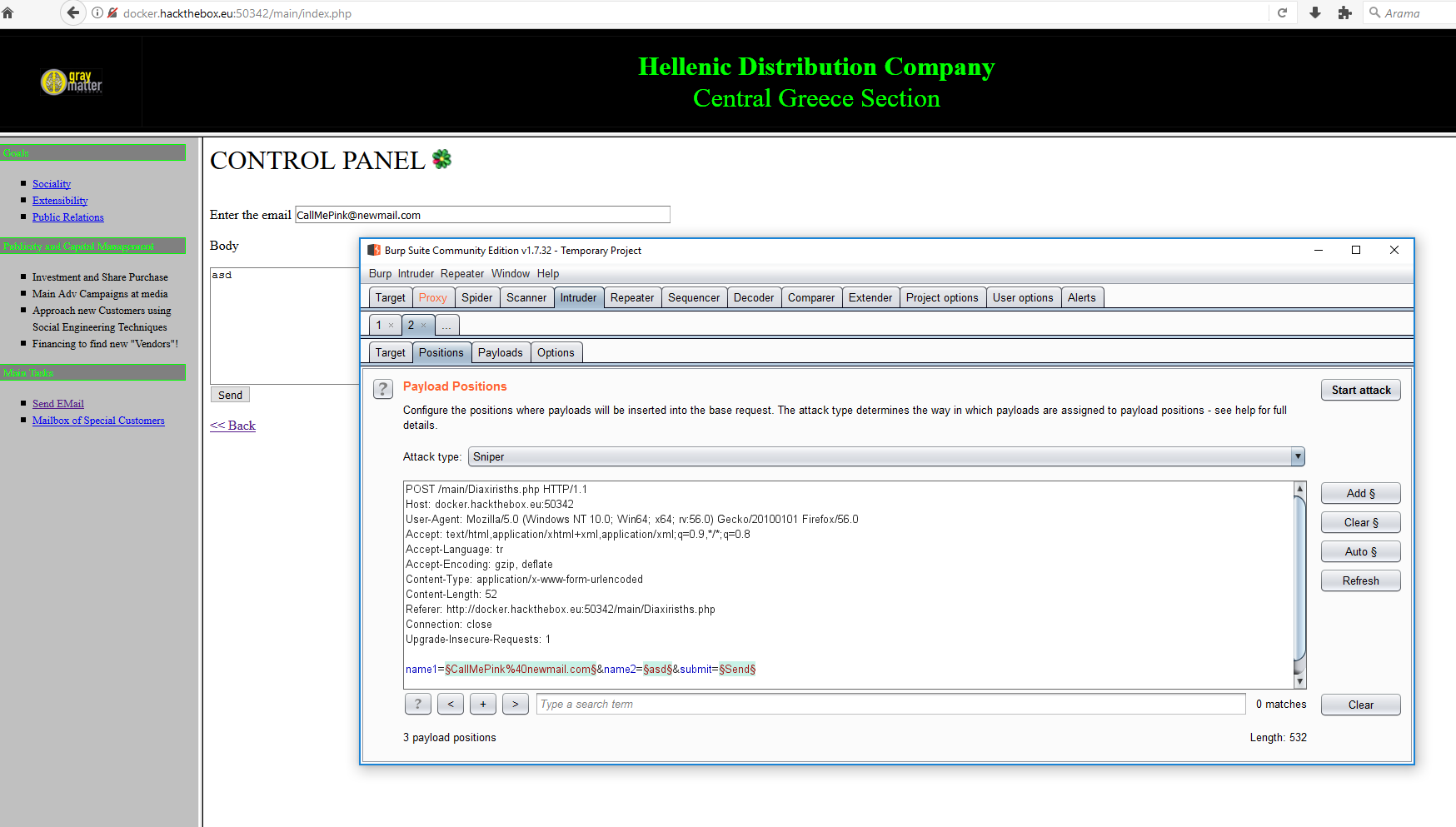

Burda bir sürü mail adresi bulunuyor. Bir önceki sekmede “Send EMail” kısmında mail göndermek için formumuz bulunmaktaydı. Ancak o formda bir adet mail adresine mail gönderme imkanımız bulunmaktaydı. O zaman Burp Suite’yi devreye sokalım ve bu mail adreslerine mail yollayalım. Burp Suite içerisinde Intruder özelliğini kullanalım;

Payloads sekmesi üzerinden bulduğumuz mail adreslerini ekleyelim ve mail işlemimizi başlatalım.

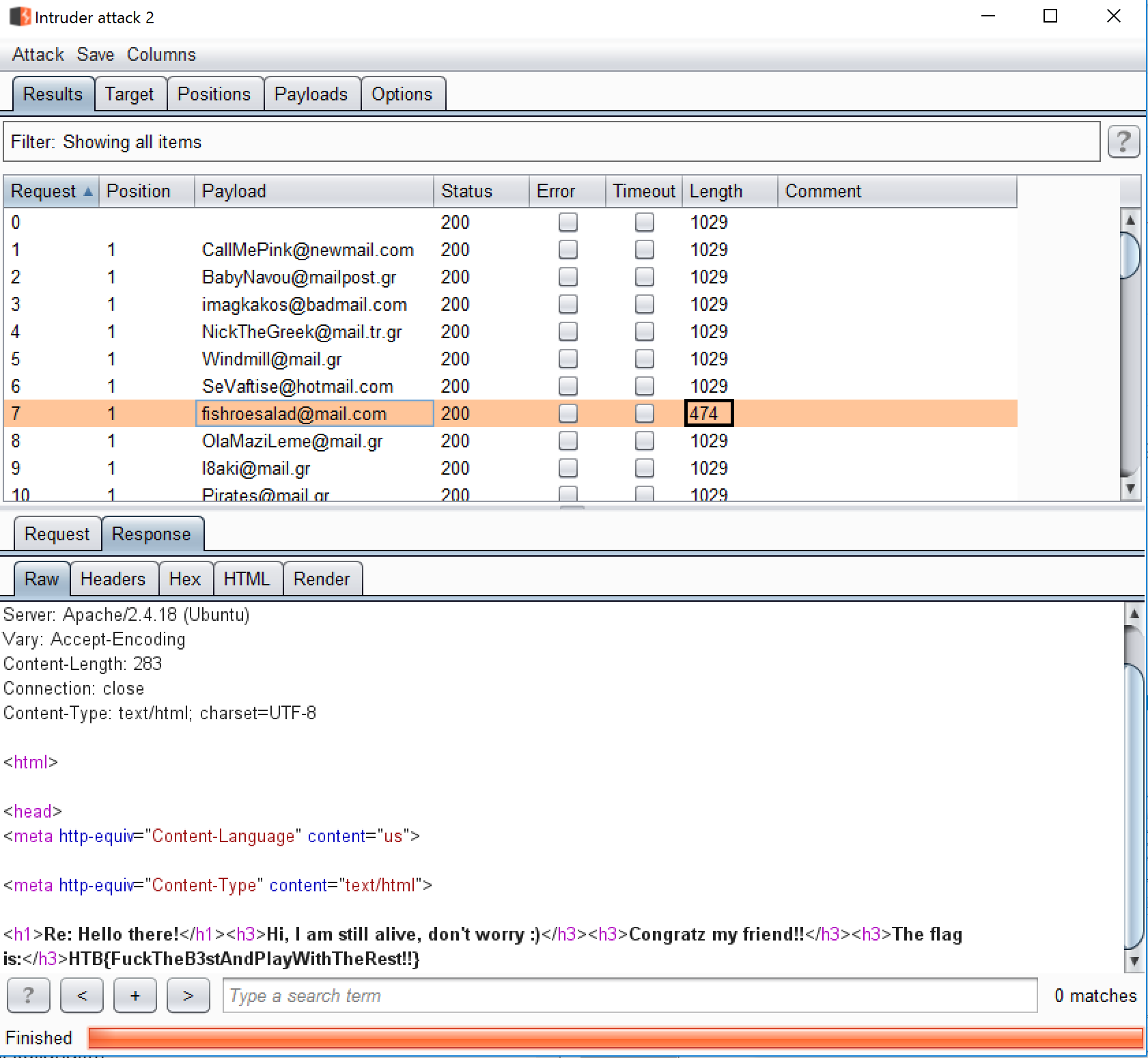

Evet gördüğünüz gibi atılan maillerin sonucunda gelen cevapların boyutuna baktığımızda bir mailin farklı olarak 474 karakterlik bir cevap gelmiş. Response incelersek flagin de cevap olarak geldiğini görebiliriz.

flag: HTB{FuckTheB3stAndPlayWithTheRest!!}

Gerçek hayatta böyle kaynak koddan şifre çıkarmak vs. çok denk geleceğinizi sanmıyorum ama bu tip CTF’lerde kaynak kodda illa ki bir ipucu bulunmakta.

Sağlıcakla

HackTheBox CTF’in Web Kısmındaki soruların çözümlerine değinelim dedik. İlk olarak HDC Sorusuna bakalım. Soruda bir adet mail bulmamızı ve bu mail adresini kullanarak flagi bulmamız isteniyor… Soru için verilen http://docker.hackthebox.eu:50342 6 adresine girince bizden kullanıcı adı ve şifre isteniyor.

İlk başta SQL Injection Login Bypass yapmak geldi aklıma ancak kaynak koda baktığımda giriş için iki adet formun ve bu formların doProcess() JavaScript fonksiyonundan tetiklendiğini gördüm.

Sonrasında ise kaynak koda baktığımızda;

İki adet JavaScript dosyası bulunuyor. jquery-3.2.1.js dosyasının içinde doProcess() fonksiyonuna ait bilgiler bulunmaktaydı.

Gördüğünüz üzere iki adet form için değerler verilmiş. Bunları ilk baştaki giriş sayfamızda deneyelim.

Kullanıcı Adı: TXlMaXR0bGU

Şifre: cDB3bmll

Evet bulduğumuz bilgiler doğruymuş, panele giriş yaptık. Panelde sağda kategoriler bulunuyor Goals kategorisinin altındaki sekmelerde sadece konsept için yazılmış ipucu değeri taşımayan yazılar bulunmakta zaten siz de girince görürsünüz. Main Tasks kategorisinin altında Send EMail ve Mailbox of Special Customers sekmeleri var. Send EMail kısmında mail göndermek için bir form bulunuyor;

Formda SQL Injection için denemeler yaptım ve kaynak kodu inceledim ancak bir neticeye varamadım. Diğer Mailbox of Special Customers sekmesine gelelim.

Formda alt tarafta bulunan garip karakterlere tıklayınca “main.htm” dosyasına yönlendiriyor o da ilk baştaki giriş sayfası. Bir de kaynak koda bakalım;

"secret_area_/mails.gif" adında bir dizin bulunmaktaymış. Bakalım o dizine erişimimiz var mı?

Evet erişimimiz var ve mails.txt adında da dosyamız varmış. Bakalım;

Burda bir sürü mail adresi bulunuyor. Bir önceki sekmede “Send EMail” kısmında mail göndermek için formumuz bulunmaktaydı. Ancak o formda bir adet mail adresine mail gönderme imkanımız bulunmaktaydı. O zaman Burp Suite’yi devreye sokalım ve bu mail adreslerine mail yollayalım. Burp Suite içerisinde Intruder özelliğini kullanalım;

Payloads sekmesi üzerinden bulduğumuz mail adreslerini ekleyelim ve mail işlemimizi başlatalım.

Evet gördüğünüz gibi atılan maillerin sonucunda gelen cevapların boyutuna baktığımızda bir mailin farklı olarak 474 karakterlik bir cevap gelmiş. Response incelersek flagin de cevap olarak geldiğini görebiliriz.

flag: HTB{FuckTheB3stAndPlayWithTheRest!!}

Gerçek hayatta böyle kaynak koddan şifre çıkarmak vs. çok denk geleceğinizi sanmıyorum ama bu tip CTF’lerde kaynak kodda illa ki bir ipucu bulunmakta.

Sağlıcakla

Moderatör tarafında düzenlendi: